Удалить вирус-шифровальщик Windows10 и восстановить зашифрованные файлы. Как зашифровать диск или флешку с секретными данными с помощью Bitlocker

Windows10 вирус — это новый вирус-шифровальщик, обновление ранее вышедшего . Как и его предыдущая версия, он проникает на компьютер посредством электронной почты. Особо подвержены этому заражению разнообразные организации с большим электронным документооборотом, те кто постоянно получает по электронной почте счета, фактуры, деловые письма.

После попадания на компьютер жертвы, вирус-шифровальщик Windows10 зашифровывает файлы разнообразных типов включая документы, фотографии, базы данных и так далее. В результате этого, все знакомые файлы исчезают, а в папках где они находились появляются новые файлы со странными именами и расширением.windows10.

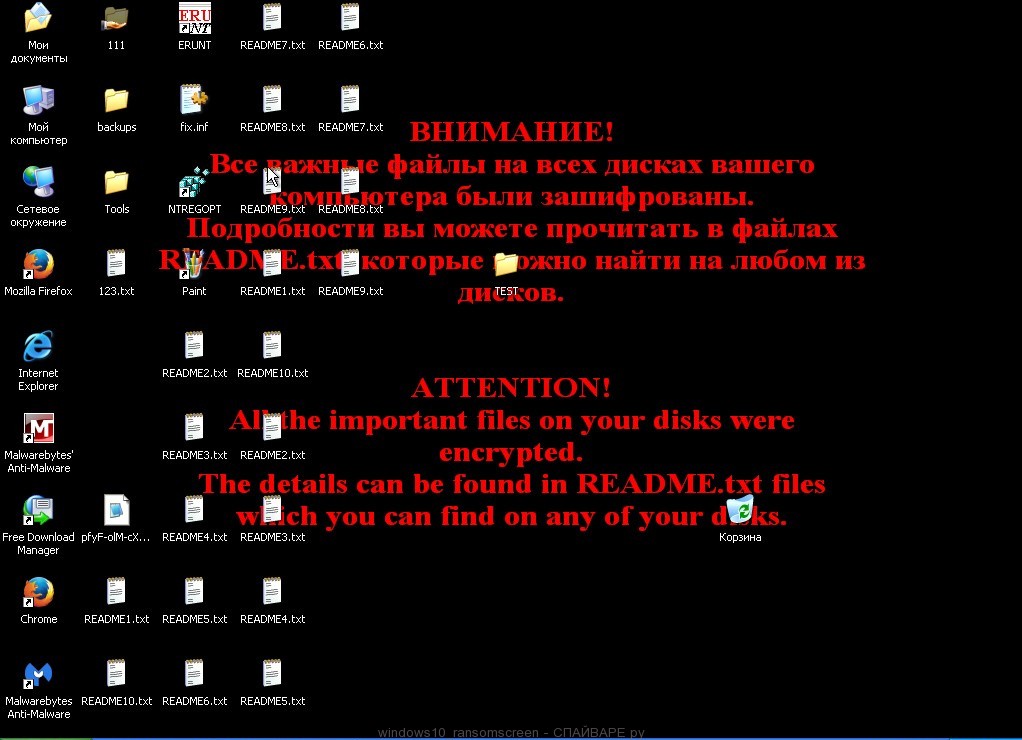

На Рабочем столе меняются обои на черный фон с текстом, в котором сообщается, что все файлы зашифрованы и предлагается прочитать содержимое файла README.txt, для получения указаний о способе восстановления зашифрованных windows10 файлов. Пример Рабочего стола компьютера зараженного вирусом-шифровальщиком приведен ниже:

Windows10 вирус сочетает в себе черты разных, обнаруженных до этого, шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, windows10 вирус использует ещё более стойкий режим шифрования, с длинной ключа 3072бит.

При заражении компьютера вирусом-шифровальщиком windows10, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов. Каждому заражённому компьютеру windows10 шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку.windows10 файлов значительную сумму.

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки.windows10 файлов мы оперативно обновим эту инструкцию.

Как windows10 вирус-шифровальщик проникает на компьютер

Windows10 вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера windows10 вирусом-шифровальщиком.

Что такое вирус-шифровальщик windows10

Вирус-шифровальщик windows10 — это продолжение семьи шифраторов, в которую большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования RSA-3072, который является даже более стойким чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик windows10 использует системный каталог C:\ProgramData для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик windows10 использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое имя и расширение.windows10. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик windows10 активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком windows10 ?

Определить заражён компьютер или нет вирусом-шифровальщиком windows10 довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением windows10, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке windows10 файлов. Пример содержимого такого файла приведён ниже.

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

{ID компьютера}

на электронный адрес [email protected] .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае

их изменения расшифровка станет невозможной ни при каких условиях.

Если вы не получили ответа по вышеуказанному адресу в течение 48 часов (и только в этом случае!),

воспользуйтесь формой обратной связи. Это можно сделать двумя способами:

1) Скачайте и установите Tor Browser по ссылке: https://www.torproject.org/download/download-easy.html.en

В адресной строке Tor Browser-а введите адрес:

и нажмите Enter. Загрузится страница с формой обратной связи.

2) В любом браузере перейдите по одному из адресов:

http://cryptorz76e7vuik.onion.to/

http://cryptorz76e7vuik.onion.cab/All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

{ID компьютера}

to e-mail address [email protected] .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptorz76e7vuik.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptorz76e7vuik.onion/

http://cryptorz76e7vuik.onion/

Как расшифровать файлы зашифрованные вирусом-шифровальщиком windows10 ?

На текущий момент нет доступного расшифровщика.windows10 файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования. Что значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

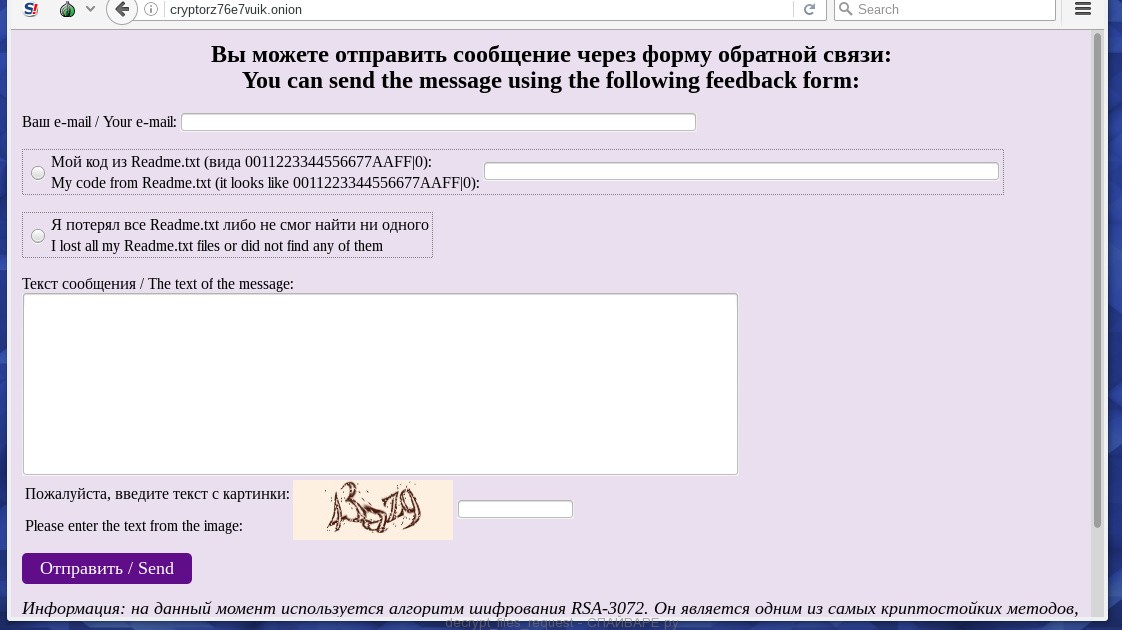

Для связи с создателями вируса-шифровальщика Windows10 вам нужно написать письмо на адрес

или открыть в браузере Tor сайт

Cryptorz76e7vuik.onion

При этом откроется страница аналогичная примеру приведенному ниже.

Как удалить вирус-шифровальщик windows10 ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

Нажмите Enter.

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Client Server Runtime Subsystem

Нажмите Enter.

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог

C:\ProgramData\Windows\

и удалите файл csrss.exe.

Скачайте программу HijackThis кликнув по следующей ссылке.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком windows10 ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от windows10 вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш .

В Windows 10 и более ранних версиях Windows предусмотрено шифрование файлов с помощью технологии BitLocker. Достаточно настроить его один раз, и вы сможете быть уверены, что никто не получит доступ к вашим файлам и не сможет запустить ваши программы, даже если получит физический доступ к накопителю вашего ноутбука или компьютера.

Как включить шифрование BitLocker? Прежде всего нужно активировать политики безопасности:

1. Нажмите Win+R и выполните команду gpedit.msc.

2. Перейдите в раздел «Административные шаблоны» > «Компоненты Windows» «Шифрование диска BitLocker» > «Диски операционной системы».

3. Дважды нажмите левой кнопкой мыши на «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и выберите опцию «Включено».

Теперь можно приступать непосредственно к шифрованию:

1. Откройте «Проводник» > «Мой компьютер» и выберите накопитель, который вы хотите зашифровать.

2. Нажмите на значок накопителя правой кнопкой мыши и выберите «Включить BitLocker».

3. Запустится диалоговое окно с опциями доступа к зашифрованным данным. Следуйте его указаниям и перезагрузите компьютер. Диск будет зашифрован. Процесс шифрования может быть долгим, его продолжительность зависит от объёма шифруемых данных.

В процессе настройки шифрование потребуется создать ключ или пароль для дешифровки данных. В пароле необходимо использовать буквы разных регистров и цифры. Когда накопитель установлен в ваш компьютер, шифровка и дешифровка данных производится автоматически, но в том случае, если вы достанете из него зашифрованный накопитель и подключите его к другому устройству, для доступа к файлам потребуется ключ.

Данные для восстановления ключа могут храниться на флешке, в аккаунте Microsoft, в текстовом файле или на распечатанном листе бумаги. Имейте в виду, что это не сам ключ, а лишь информация, которая поможет его восстановить. Ключ можно будет получить только после ввода логина и пароля от учётной записи Microsoft, что усложняет взлом шифрования.

Если вы зашифровали системный логический диск, то пароль придётся вводить при холодном старте устройства или после его перезагрузки.

Новая функция впервые стала доступна в Windows 10 Insider Preview build 16232 , и сейчас после успешного тестирования еще один уровень защиты "Контролируемый доступ к папкам" появился в финальном релизе Windows 10 Fall Creators Update (версия 1709).

Основная идея функции - защита определенных папок и файлов от несанкционированного доступа. Ее следует рассматривать как дополнительный уровень защиты от вредоносного изменения важных файлов (например, в качестве защиты от шифровальщиков).

Функция “Контролируемый доступ к папкам” по умолчанию отключена. Пользователю нужно вручную активировать защиту папок.

Примечание : во время активации функции может несколько раз появляться диалоговое окно службы контроля учетных записей. Нужно принять все системные изменения.

- Откройте Центр Безопасности Защитника Windows через значок в трее.

- Перейдите в раздел "Защита от вирусов и угроз - Параметры защиты от вирусов и других угроз".

- Найдите опцию "Контролируемый доступ к папкам" и установите переключатель в активное положение.

- Затем выберите, какие папки нужно защитить.

Можно добавлять локальные папки, папки на сетевых дисках и подключенных накопителях.

Принцип работы

Microsoft утверждает, что системные папки защищаются по умолчанию. Windows 10 не блокирует доступ большинства программ и приложений к защищенным папкам и файлам, сохраненным в этих папках. Microsoft поддерживает список разрешенных приложений, которые считаются доверенными и могут беспрепятственно получать доступ к защищенным папкам.

Большинство приложений смогут получать доступ к защищаемым папкам без необходимости добавлять их в белый список вручную. Приложения, которые Microsoft считает безопасными, будут иметь доступ к этим папкам.

Если Защитник Windows блокирует внесение приложением изменений в папки или вложенные файлы, то на экране показывается уведомление. Затем Пользователь может добавить программы в список разрешенных приложений, чтобы избежать повторения блокировки в будущем.

Заключение

Еще слишком рано говорить о том, насколько эффективна новая функция “Контролируемый доступ к папкам” при обеспечении безопасности устройств Windows 10. Однако, подобные функции появляются и в платных комплексных антивирусах. В любом случае для максимальной защиты также рекомендуется регулярно создавать резервные копии важных данных.

P.S В ближайшее время мы протестируем встроенную защиту от шифровальщиков в рамках нашего проекта COMSS.TV: Видеообзоры . Следите за обновлениями.

Нашли опечатку? Нажмите Ctrl + Enter

Необходимость скрыть свои личные файлы от посторонних глаз может появиться по разным причинам. Чаще всего - это обычное желание защитить свои данные в случае кражи ноутбука. Если в системах семейства Linux и Mac с этим все в порядке, то в Windows нет единого решения этой проблемы.

Начнем с того, что функция шифрования доступна пользователям только профессиональной версии Windows 10. По мнению Microsoft остальные владельцы ПК не достойны этой "продвинутой" функции. Можно купить Pro версию и забыть об этих проблемах, но это тоже не выход. Есть несколько способов зашифровать свои данные. О них и поговорим.

Если у вас Pro версия Windows

Предположим, что вы - счастливчик с оплаченной лицензией профессионального выпуска Windows 10. Что нужно делать, чтобы включить полнодисковое шифрование на данной системе? Есть несколько способов. Беда только в том, что далеко не все устройства поддерживают эту функцию. Для проверки возможности включения нужно перейти в раздел «Параметры», выбрать пункт «Система», затем «О системе». В нижней части окна должна быть запись «Шифрование устройства». Если она есть, значит эта опция поддерживается.

Для включения шифрования нужно в том же диалоговом окне нажать кнопку «Включить». После этого данные компьютера будут зашифрованы. Надежность такого способа вызывает сомнения, поскольку функция не активна без входа в учетную запись Microsoft. К тому же, ключ разблокировки хранится на сервере компании. А это не есть хорошо, поскольку такие недобросовестные конторы, как ФБР, АНБ и другие могут запросто получить к нему доступ. Но если вас это не волнует, то способ вам подходит.

Если шифрование не поддерживается

Что делать, если ваше устройство не предназначено для включения функции шифрования? В этом случае нам поможет системная утилита Windows 10 под названием BitLocker. Она тоже доступна только в Pro версии ОС, но отличается гораздо большей надежностью, так как информация хранится только на компьютере, а не на серверах.

BitLocker представляет собой программу, с помощью которой можно включить шифрование данных. Утилита использует продвинутый алгоритм защиты, который невозможно взломать обычными способами. Если ваш ноутбук будет украден, то вор никаким способом не сможет получить доступ к его содержимому.

Как включить шифрование с помощью BitLocker? Сделать это очень просто. Достаточно щелкнуть правой клавишей мыши по изображению диска и выбрать пункт «Включить BitLocker». Далее будет предложено выбрать способ разблокировки диска: с помощью пароля или смарт-карты. Выбираем пароль и вводим его. Нажимаем кнопку «Далее», после чего видим окно с вариантами сохранения ключа для восстановления пароля. Лучше всего выбрать вариант с сохранением на компьютер. Потом его можно будет перенести куда угодно. Теперь нужно нажать кнопку «Завершить». Теперь полнодисковое шифрование включено.

Утилита BitLocker доступна и пользователям предыдущих версий Windows. Она имеется даже в седьмой версии. Это значит, что все пользователи могут надежно защитить свои данные.

Сторонние программы шифрования

Все вышеперечисленные способы хороши, если у вас оплаченная Pro версия ОС. Но что делать, если вы - несчастный владелец редакции Home? При таком раскладе нам помогут специализированные утилиты для шифрования данных.

Самой адекватной и «продвинутой» программой для шифрования является True Crypt. Утилита совершенно бесплатна и обладает открытым программным кодом. Существуют также версии для Linux и Mac OS. True Crypt использует исключительно устойчивый алгоритм шифрования. Это значит, что ваши данные не увидит никто. Недавно разработчики прекратили работу над программой, так как посчитали ее недостаточно безопасной. Недостаточная безопасность в данном случае - это невозможность противостоять способам взлома со стороны ФБР и АНБ. А какой-нибудь хакер-самоучка не страшен. Так что для наших целей программа вполне подойдет.

Пользоваться программой True Crypt проще простого. Интерфейс интуитивно понятен. Даже несмотря на то, что он полностью на английском языке. Чтобы включить шифрование диска в True Crypt достаточно выбрать нужный диск и нажать кнопку «Start». Начнется процесс шифрования. По завершении процесса диск будет полностью защищен.

Есть еще одна программа, способная осуществить шифрование диска. Она называется Cyber Safe Top Secret. Это многофункциональное приложение для шифрования всего, что только возможно зашифровать. Однако оно стоит денег. Придется заплатить за полную версию программы. Зато она умеет практически все. С ее помощью можно шифровать диски, флешки, системные диски и многое другое. Интуитивно понятный графический интерфейс делает работу с программой комфортной. А наличие русского языка здорово облегчает задачу. Утилита прекрасно чувствует себя в Windows и не нагружает систему. Аналогов для других ОС нет.

Заключение

Вопрос о шифровании данных часто может поставить в тупик. До сих пор не прекращаются споры о том, какой из способов лучше. Но все споры зациклены на одном - способности алгоритма шифрования противостоять ударной мощи ФБР и других контор. Обычному среднестатистическому пользователю персонального компьютера такие тонкости ни к чему. А значит, все вышеописанные способы шифрования прекрасно подойдут. Чтобы было наглядней, можно оформить способы в виде списка:

- Системное шифрование Windows. Доступно только владельцам Pro лицензии при условии, что устройство поддерживает аппаратно данную функцию.

- BitLocker. Еще одно системное средство шифрования. Также доступно только владельцам Pro редакции, но работает на всех устройствах.

- True Crypt. Бесплатная программа для шифрования диска. Отличается устойчивым алгоритмом и простым принципом работы.

- Cyber Safe Top Secret. Мощный инструмент для шифрования всего подряд. Отличается устойчивым алгоритмом, расширенными возможностями и наличием русского языка. Но за использование программы придется платить.

Как видим, универсального способа шифрования нет. У каждого есть свои недостатки. Но лучше всего выглядит способ с использованием BitLocker. Глубокая интеграция с ОС, продвинутая защитная система, устойчивость к атакам. Все это стоит того, чтобы потратить некоторое количество денег на приобретение Pro лицензии. Но, быть может, кому-то этот способ категорически не подходит. Здесь уже сам пользователь выбирает наилучший для себя вариант. Выбрав один из способов можно надежно защитить свой ПК или ноутбук от посягательств разных недобросовестных граждан. Это нужно делать каждому владельцу компьютерной техники.

.Windows10

это расширение зашифрованых файлов. Сразу предупреждаем что файлы действительно зашифрованы, причем алгоритм шифрования с применением алгоритма RSA-2048 с длинной ключа 3072 бит фактически делает невозможным их расшифровку. По сути это новая, более продуманная, версия известного шифровальщика da_vinci_code

, . При заражении вирусом-шифровальщиком.Windows10, происходит копирование тела зловреда в системную папку и внедрение в системный реестр. Таким образом вирус будет запускаться при каждой загрузке системы. В режиме шифрования (вирус на ПК пользователя, но файлы еще не зашифрованы) .Windows10 абсолютно невидим. Только после полного шифрования файлов всех самых важных форматов (документы, презентации, базы данных, фото, видео…) пользователь поймет что случилась неприятность.

Об этом сообщат обои рабочего стола и недоступные файлы. В папке с зашифрованными файлами пользователь найдет файл README с описанием процедуры расшифровки:

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

{ID компьютера}

на электронный адрес [email protected] .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае

их изменения расшифровка станет невозможной ни при каких условиях.

Если вы не получили ответа по вышеуказанному адресу в течение 48 часов (и только в этом случае!),

воспользуйтесь формой обратной связи. Это можно сделать двумя способами:

1) Скачайте и установите Tor Browser по ссылке: https://www.torproject.org/download/download-easy.html.en

В адресной строке Tor Browser-а введите адрес:

и нажмите Enter. Загрузится страница с формой обратной связи.

2) В любом браузере перейдите по одному из адресов:All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

{ID компьютера}

to e-mail address [email protected] .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptsen7fo43rr6.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

Файлы же будут выглядеть следующим образом:

Папка с файлами зашифрованными вирусом windows10

Заражение вирусом.Windows10 происходит преимущественно через электронную почту, куда приходит письмо с вложенным файлом – инсталятором вируса. Оно может быть зашифровано под письмо с Налоговой, от Вашего бухгалтера, как вложенные квитанции и чеки о покупках и.т.д. Обращайте внимание на расширения файлов в таких письмах – если это исполнительный файл (.exe), то с большой вероятностью он может быть контейнером с вирусом.Windows10. И если модификация шифровальщика свежая (как в случае с.Windows10) – Ваш антивирус может и не отреагировать.

Коммуницировать с хакерами пользователям предлагают используя анонимную сеть TOR. Оплата “расшифровки” в Биткоинах. Это фактически делает невозможным идентификацию злоумышленников.

Удалить вирус.Windows10 c помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- . После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель.Windows10 блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа (иногда доходит до 500$). Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя.Windows10

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.