Поможет ли восстановление системы от вирусов. Показания к применению: Заблокированы функции проводника или иные функции системы. Разблокирует редактор реестра путем удаления политики, запрещающей его запуск

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем .

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу . После окончания загрузки запустите скачанный файл.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

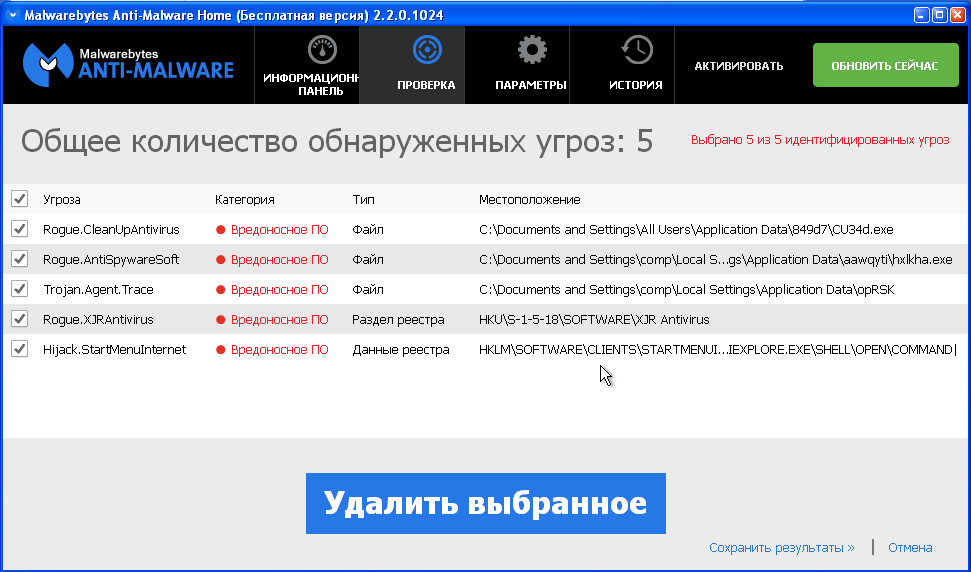

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу . Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу . Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Читайте, как восстановить удаленные в результате вирусной атаки файлы, с помощью встроенных решений Windows или сторонних программ . Как восстановить зашифрованные вирусом файлы. Ваш компьютер подвергся вирусной атаке? Вы хотите восстановить файлы, удаленные в результате вредоносного воздействия? О стандартных способах исправления непредвиденной ситуации и различных вариантах восстановления удаленных файлов мы постараемся рассказать в данной статье.

Содержание:

Введение

С развитием электронных технологий и средств коммуникации значительно расширился диапазон и объем информации, задействованной пользователями при выполнении ими разнообразных действий, напрямую связанных, как с профессиональной и производственной деятельностью, так и направленных на обеспечение связи, общения, игр и развлечения последних.

В полной мере выполнять полноценный контроль над входящими и исходящими потоками данных, осуществлять мгновенную их обработку, независимо от конечного объема, и обеспечивать безопасное хранение помогают компьютерные устройства в различном исполнении.

Стационарные персональные компьютеры и ноутбуки, включая любые их вариативные комбинации (ультрабуки, нетбуки, ноутбуки-трансформеры, неттопы), планшеты, смартфоны и коммуникаторы и т.д. полностью соответствуют все возрастающим потребностям пользователей при работе с информацией, и отвечают последним информационным нормативам.

Наиболее широко, в списке самых популярных у пользователей электронных устройств, представлены персональные компьютеры и ноутбуки. Богатое внутреннее наполнение компьютерных устройств (сверхскоростные процессоры, высоко функциональные материнские платы, прогрессивные планки памяти, емкостные запоминающие устройства хранения данных и т.д.), и современное высокопроизводительное программное обеспечение, по праву, позволяет им занимать лидирующее положения, в обработке и хранении информации, в мире.

По широте распространения и количеству используемых устройств к ним приближаются смартфоны и коммуникаторы. Благодаря высокой степени мобильности, миниатюрным размерам, достаточно высоким функциональным возможностям, обширному набору доступных приложений – смартфоны стремятся соответствовать и, по возможности, заменить компьютеры и ноутбуки, при исполнении определенных действий.

Развитие международной информационной компьютерной сети «Интернет» ускорило распространение и применение разнообразных компьютерных устройств пользователями для решения любых задач без обязательной привязки к конкретному устройству или рабочему месту. Применение обширной базы данных, удаленное использование и обработка информации существенно популяризировали компьютерные устройства, и ускорили процесс перехода к хранению информации в цифровом режиме.

С повсеместным переходом на цифровой формат информации, большинство видов данных пользователей (личных, социальных, общественных и деловых) хранятся, обрабатываются, переносятся и обслуживаются различными компьютерными устройствами. В связи с этим, важнейшим требованием, предъявляемым ко всем устройства, является обязательная высокая степень безопасности данных и защита их от несанкционированных действий третьих лиц.

К одним из самых распространенных видов вредоносного воздействия на данные пользователей можно отнести вирусные атаки злонамеренного программного обеспечения.

Диапазон действия и функциональных возможностей таких программ необычайно широк, а благодаря международной информационной сети «Интернет» , уровень их распространение достиг мирового масштаба.

Заражения пользовательского компьютерного устройства вирусом может привести к нежелательным последствиям, самым распространенным из которых является удаление пользовательских файлов. О том, как восстановить файлы после воздействия вирусных программ и пойдет речь далее в нашей статье.

Большинство компьютерных пользователей слышали, а многие непосредственно сталкивались, с последствиями негативного воздействия компьютерных вирусов, их влиянием на файлы пользователей и общую работоспособность персонального компьютера в целом. Преднамеренное удаление или повреждение файлов пользователей, блокирование доступа к отдельным элементам операционной системы или компьютера, выборочное шифрование файлов и изменение их структуры, затирание или удаление таблицы разделов, передача управления над персональным компьютером злоумышленникам, использование возможностей компьютера пользователя для удаленного взлома или других злонамеренных действий, кража личных данных, рассылка спам-сообщений и т.д. – лишь часть всех действий, к которым может привести заражение компьютерного устройства вирусом.

Программа была разработана для восстановления данных с жестких и внешних дисков, а также любых других запоминающих устройств. Она сочетает в себе комплекс прогрессивных алгоритмов, которые позволяют производить анализ и поиск удаленной информации для ее последующего восстановления, возвращать данные после системных сбоев и различных ошибок системы, считывать информацию с поврежденных, нечитаемых, не рабочих или испорченных дисков с последующим предоставлением доступа к потерянным или недоступным файлам. поддерживает весь спектр файловых систем, применяемых в операционной системе «Windows» и исправляет любые ошибки логической структуры жесткого диска для безопасного возврата утерянного содержимого.

Отдельным преимуществом программы является способность восстанавливать информацию, поврежденную, испорченную или заблокированную в результате вирусных атак. Благодаря набору инновационных алгоритмов удается возвращать файлы после любого вредоносного вирусного воздействия, которое приводит к уничтожению пользовательских данных или отсутствию доступа к ним.

Скачайте установочный файл программы с официального сайта компании «Hetman Software» и запустите его исполнение. Пошаговый мастер установки программного обеспечения, после настройки отдельных параметров, таких как, указать путь для установки или создать ярлык на рабочем столе, позволит быстро и успешно установить программу на персональный компьютер пользователя для дальнейшего использования.

После завершения установки откройте установленную программу. Встроенные инструменты программы произведут первичный анализ системы и отобразят все, подключенные к персональному компьютеру, устройства для хранения данных.

Выберите раздел жесткого диска или полностью физический накопитель, дважды щелкнув его иконку в окне программы. Программа активирует запуск мастера восстановления файлов, который предложит пользователям определиться с типом анализа системы, необходимым в конкретный момент. В случае утраты файлов вследствие вирусной атаки выберите вариант полного анализа для поиска и восстановления всей возможной информации на выбранном диске, установив индикатор (точку) напротив соответствующей ячейки «Полный анализ (поиск всей возможной информации)» . После выбора анализа нажмите кнопку «Далее» и начните процесс восстановления.

В зависимости от внутреннего объема накопителя, степени повреждения информации, файловой системы и ряда других дополнительных параметров, процедура анализа и поиска удаленных файлов может занять различное количество времени: от нескольких минут до нескольких часов. Линейная шкала исполнения уведомит пользователей о степени завершения общего процесса восстановления, в процентном соотношении, и дополнительно, отобразит ориентировочное общее время завершения.

По окончанию процесса восстановления, весь список обнаруженных файлов и папок будет представлен в окне программы, пользовательский интерфейс которой максимально приближен к облику проводника файлов «Windows» для удобства конечных пользователей. Нажимая на каждый файл, пользователи смогут ознакомиться с его содержимым, которое будет отображено в окне предварительного просмотра. Выбрав необходимые файлы и поместив их в окно «Список восстановления» путем обычного перетаскивания, необходимо нажать кнопку «Восстановить» , расположенную на ленте главного меню программы и представленную в виде спасательного круга, для последующего сохранения отмеченных данных.

Помощник восстановления файлов предложит пользователям определиться с одним из четырех возможных способов сохранения выбранных элементов: сохранение на жесткий диск или любой другой стационарный или съемный носитель информации, запись на оптический диск, создать «ISO-образ» восстановленных файлов или выгрузить данные по «FTP-протоколу» . Указав дополнительно несколько необходимых параметров, например, путь сохранения восстановленных файлов, пользователи смогут сохранить свои данные согласно выбранным условиям.

Теперь можно открыть папку с восстановленными файлами и проверить их полную работоспособность.

На сегодняшний день, когда развитие информационных технологий идет огромными темпами, практически каждый компьютерный пользователь знает об опасности заражения вирусом, важности его устранения и поддержания системы на должном уровне безопасности. Однако в вопросе времени очистки системы от вредоносного заражения присутствует отдельные нюансы.

При поражении системы вирусом, он начинает размножаться и наносить вред пользовательским данным и операционной системе в целом, негативно влияя на ее работоспособность. Поэтому лучшим решением будет не допущение попадания вируса в систему и использование антивирусной программы, обладающей мощным уровнем защиты от злонамеренного проникновения вредоносных программ.

Однако если заражение уже произошло, то естественное желание немедленно очистить операционную систему от вируса может иметь и негативные последствия. Антивирусная программа во время удаления вируса может также удалить и некоторые полезные файлы с компьютера пользователя, в соответствии с используемым алгоритмом. И как следствие, это может привести к дополнительному повреждению и удалению большего количества файлов с компьютера пользователя или безвозвратной потере некоторых данных. Поэтому лучше будет полностью завершить процесс восстановления данных, прежде чем запускать процедуру очистки диска от вирусов.

Заключение

Повсеместное использование компьютерных устройств, простота их применения и широкие функциональные возможности обеспечивают им лидирующее положение в области обработки и хранении разнообразной информации. Учитывая высокую популярность компьютерных устройств совместно с развитием информационной компьютерной сети «Интернет» и обязательным переводом большинства видов данных в цифровой формат, существенно возрастает риск подвергнуться вредоносному воздействию злонамеренных программ, направленных на повреждение данных пользователей или хищение их для мошеннических целей.

Разработка вирусов ведется ежедневно, их количество растет огромными темпами и наносит значительный вред пользователям и их данным. Использование мощных продвинутых антивирусных программ существенно снижает возможный риск заражения компьютерных устройств, но в силу широкого спектра поиска уязвимостей системы, применяемых алгоритмами вирусов, не дает полноценной гарантии безопасности сохранности данных. И как результат, информация пользователей может быть повреждена или полностью утрачена.

Однако операционная система «Windows» обладает встроенными инструментами создания резервной копии и восстановления работоспособности системы, которые в большинстве случаев помогут пользователям вернуть утраченные данные.

В некоторых случаях, защитных инструментов системы «Windows» недостаточно. Поэтому важно иметь в наличии профессиональное программное обеспечение для восстановления файлов , которое сможет восстановить любую информацию пользователей, потерянную вследствие заражения вирусом и других различных причин.

Отличная программа для удаления вирусов и восстановления системы - AVZ (Антивирус Зайцева). Скачать AVZ вы можете нажав по оранжевой кнопке после генерации ссылок. А если вирус блокирует загрузку, то пробуйте скачать весь антивирусный набор!Основные возможности AVZ - обнаружение и удаление вирусов.

Антивирусная утилита AVZ предназначена для обнаружения и удаления:

- SpyWare и AdWare модулей - это основное назначение утилиты

- Dialer (Trojan.Dialer)

- Троянских программ

- BackDoor модулей

- Сетевых и почтовых червей

- TrojanSpy, TrojanDownloader, TrojanDropper

Утилита является прямым аналогом программ TrojanHunter и LavaSoft

Ad-aware 6. Первичной задачей программы является удаление SpyWare и

троянских программ.

Особенностями утилиты AVZ (помимо типового сигнатурного сканера) является:

- Микропрограммы эвристической проверки системы. Микропрограммы проводят поиск известных SpyWare и вирусов по косвенным признакам - на основании анализа реестра, файлов на диске и в памяти.

- Обновляемая база безопасных файлов. В нее входят цифровые подписи десятков тысяч системных файлов и файлов известных безопасных процессов. База подключена ко всем системам AVZ и работает по принципу "свой/чужой" - безопасные файлы не вносятся в карантин, для них заблокировано удаление и вывод предупреждений, база используется антируткитом, системой поиска файлов, различными анализаторами. В частности, встроенный диспетчер процессов выделяет безопасные процессы и сервисы цветом, поиск файлов на диске может исключать из поиска известные файлы (что очень полезно при поиске на диске троянских программ);

- Встроенная система обнаружения Rootkit. Поиск RootKit идет без применения сигнатур на основании исследования базовых системных библиотек на предмет перехвата их функций. AVZ может не только обнаруживать RootKit, но и производить корректную блокировку работы UserMode RootKit для своего процесса и KernelMode RootKit на уровне системы. Противодействие RootKit распространяется на все сервисные функции AVZ, в результате сканер AVZ может обнаруживать маскируемые процессы, система поиска в реестре "видит" маскируемые ключи и т.п. Антируткит снабжен анализатором, который проводит обнаружение процессов и сервисов, маскируемых RootKit. Одной из главных на мой взгляд особенностей системы противодействия RootKit является ее работоспособность в Win9X (распространеннное мнение об отсуствии RootKit, работающих на платформе Win9X глубоко ошибочно - известны сотни троянских программ, перехватывающих API функции для маскировки своего присутствия, для искажения работы API функций или слежения за их использованием). Другой особенностью является универсальная система обнаружения и блокирования KernelMode RootKit, работоспособная под Windows NT, Windows 2000 pro/server, XP, XP SP1, XP SP2, Windows 2003 Server, Windows 2003 Server SP1

- Детектор клавиатурных шпионов (Keylogger) и троянских DLL. Поиск Keylogger и троянских DLL ведется на основании анализа системы без применения базы сигнатур, что позволяет достаточно уверенно детектировать заранее неизвестные троянские DLL и Keylogger;

- Нейроанализатор. Помино сигнатурного анализатора AVZ содержит нейроэмулятор, который позволяет производить исследование подозрительных файлов при помощи нейросети. В настоящее время нейросеть применяется в детекторе кейлоггеров.

- Встроенный анализатор Winsock SPI/LSP настроек. Позволяет проанализировать настройки, диагностировать возможные ошибки в настройке и произвести автоматическое лечение. Возможность автоматической диагностики и лечения полезна для начинающих пользователей (в утилитах типа LSPFix автоматическое лечение отсутствует). Для исследования SPI/LSP вручную в программе имеется специальный менеджер настроек LSP/SPI. На работу анализатора Winsock SPI/LSP распространяется действие антируткита;

- Встроенный диспетчер процессов, сервисов и драйверов. Предназначен для изучения запущенных процессов и загруженных библиотек, запущенных сервисов и драйверов. На работу диспетчера процессов распространяется действие антируткита (как следствие - он "видит" маскируемые руткитом процессы). Диспетчер процессов связан с базой безопасных файлов AVZ, опознанные безопасные и системные файлы выделяются цветом;

- Встроенная утилита для поиска файлов на диске. Позволяет искать файл по различным критериям, возможности системы поиска превосходят возможности системного поиска. На работу системы поиска распространяется действие антируткита (как следствие - поиск "видит" маскируемые руткитом файлы и может удалить их), фильтр позволяет исключать из результатов поиска файлы, опознанные AVZ как безопасные. Результаты поиска доступны в виде текстового протокола и в виде таблицы, в которой можно пометить группу файлов для последующего удаления или помещения в карантин

- Встроенная утилита для поиска данных в реестре. Позволяет искать ключи и параметры по заданному образцу, результаты поиска доступны в виде текстового протокола и в виде таблицы, в которой можно отметить несколько ключей для их экспорта или удаления. На работу системы поиска распространяется действие антируткита (как следствие - поиск "видит" маскируемые руткитом ключи реестра и может удалить их)

- Встроенный анализатор открытых портов TCP/UDP. На него распространяется действие антируткита, в Windows XP для каждого порта отображается использующий порт процесс. Анализатор опирается на обновляемую базу портов известных троянских/Backdoor программ и известных системных сервисов. Поиск портов троянских программ включен в основной алгоритм проверки системы - при обнаружении подозрительных портов в протокол выводятся предупреждения с указанием, каким троянских программам свойственно использование данного порта

- Встроенный анализатор общих ресурсов, сетевых сеансов и открытых по сети файлов. Работает в Win9X и в Nt/W2K/XP.

- Встроенный анализатор Downloaded Program Files (DPF) - отображает элементы DPF, подключен ко всем сситемам AVZ.

- Микропрограммы восстановления системы. Микропрограммы проводят восстановления настроек Internet Explorer, параметров запуска программ и иные системные параметры, повреждаемые вредоносными программами. Восстановление запускается вручную, восстанавливаемые параметры указываются пользователем.

- Эвристическое удаление файлов. Суть его состоит в том, что если в ходе лечения удалялись вредоносные файлы и включена эта опция, то производится автоматическое исследование системы, охватывающее классы, BHO, расширения IE и Explorer, все доступные AVZ виды автозапуска, Winlogon, SPI/LSP и т.п. Все найденные ссылки на удаленный файл автоматически вычищаются с занесением в протокол информации о том, что конкретно и где было вычищено. Для этой чистки активно применяется движок микропрограмм лечения системы;

- Проверка архивов. Начиная с версии 3.60 AVZ поддерживает проверку архивов и составных файлов. На настоящий момент проверяются архивы формата ZIP, RAR, CAB, GZIP, TAR; письма электронной почты и MHT файлы; CHM архивы

- Проверка и лечение потоков NTFS. Проверка NTFS потоков включена в AVZ начиная с версии 3.75

- Скрипты управления. Позволяют администратору написать скрипт, выполняющий на ПК пользователя набор заданных операций. Скрипты позволяют применять AVZ в корпоративной сети, включая его запуск в ходе загрузки системы.

- Анализатор процессов. Анализатор использует нейросети и микропрограммы анализа, он включается при включении расширенного анализа на максимальном уровне эвристики и предназначен для поиска подозрительных процессов в памяти.

- Система AVZGuard. Предназначена для борьбы с трудноудалимыми вредоносными програмами, может кроме AVZ защищать указанные пользователем приложения, например, другие антишпионские и антивирусные программы.

- Система прямого доступа к диску для работы с заблокированными файлами. Работает на FAT16/FAT32/NTFS, поддерживается на всех операционных системах линейки NT, позволяет сканеру анализировать заблокированные файлы и помещать их в карантин.

- Драйвер мониторинга процессов и драйверов AVZPM. Предназначен для отслеживания запуска и остановки процессов и загрузки/выгрузки драйверов для поиска маскирующихся драйверов и обнаружения искажений в описывающих процессы и драйверы структурах, создаваемых DKOM руткитами.

- Драйвер Boot Cleaner. Предназначен для выполнения чистки системы (удаление файлов, драйверов и служб, ключей реестра) из KernelMode. Операция чистки может выполняться как в процессе перезагрузки компьютера, так и в ходе лечения.

Восстановление системных параметров.

- Восстановление параметров запуска.exe .com .pif

- Сброс настроек IE

- Восстановление настроек рабочего стола

- Удаление всех ограничений пользователя

- Удаление сообщения в Winlogon

- Восстановление настроек проводника

- Удаление отладчиков системных процессов

- Восстановление настроек загрузки Безопасного режима

- Разблокирование диспетчера задач

- Очистка файла хост

- Исправление настроек SPI/LSP

- Сброс настроек SPI/LSP и TCP/IP

- Разблокирование редактора реестра

- Очистка ключей MountPoints

- Замена DNS серверов

- Удаление настройки proxy для сервера IE/EDGE

- Удаление ограничений Google

Инструменты программы:

- Диспетчер процессов

- Диспетчер служб и драйверов

- Модули пространства ядра

- Менеджер внутренних DLL

- Поиск в реестре

- Поиск файлов

- Поиск по Coocie

- Менеджер автозагрузки

- Менеджер расширений браузеров

- Менеджер апgлетов панели управления (cpl)

- Менеджер расширений проводника

- Менеджер расширений печати

- Менеджер планировщика задач

- Менеджер протоколов и обработчиков

- Менеджер DPF

- Менеджер Active Setup

- Менеджер Winsock SPI

- Менеджер файла Hosts

- Менеджер портов TCP/UDP

- Менеджер общих сетевых ресурсов и сетевых подключений

- Набор системных утилит

- Проверка файла по базе безопасных файлов

- Проверка файла по каталогу безопасности Microsoft

- Вычисление MD5 сумм файлов

Вот такой вот немаленький набор для спасения вашего компьютера от различной заразы!

Речь пойдет о простейших способах нейтрализации вирусов, в частности, блокирующих рабочий стол пользователя Windows 7 (семейство вирусов Trojan.Winlock). Подобные вирусы отличаются тем, что не скрывают своего присутствия в системе, а наоборот, демонстрируют его, максимально затрудняя выполнение каких-либо действий, кроме ввода специального "кода разблокировки", для получения которого, якобы, требуется перечислить некоторую сумму злоумышленникам через отправку СМС или пополнение счета мобильного телефона через платежный терминал. Цель здесь одна - заставить пользователя платить, причем иногда довольно приличные деньги. На экран выводится окно с грозным предупреждением о блокировке компьютера за использование нелицензионного программного обеспечения или посещение нежелательных сайтов, и еще что-то в этом роде, как правило, чтобы напугать пользователя. Кроме этого, вирус не позволяет выполнить какие либо действия в рабочей среде Windows - блокирует нажатие специальных комбинаций клавиш для вызова меню кнопки "Пуск", команды "Выполнить" , диспетчера задач и т.п. Указатель мышки невозможно переместить за пределы окна вируса. Как правило, эта же картина наблюдается и при загрузке Windows в безопасном режиме. Ситуация кажется безвыходной, особенно если нет другого компьютера, возможности загрузки в другой операционной системе, или со сменного носителя (LIVE CD, ERD Commander, антивирусный сканер). Но, тем не менее, выход в подавляющем большинстве случаев есть.

Новые технологии, реализованные в Windows Vista / Windows 7 значительно затруднили внедрение и взятие системы под полный контроль вредоносными программами, а также предоставили пользователям дополнительные возможности относительно просто от них избавиться, даже не имея антивирусного программного обеспечения (ПО). Речь идет о возможности загрузки системы в безопасном режиме с поддержкой командной строки и запуска из нее программных средств контроля и восстановления. Очевидно, по привычке, из-за довольно убогой реализации этого режима в предшествующих версиях операционных систем семейства Windows, многие пользователи просто им не пользуются. А зря. В командной строке Windows 7 нет привычного рабочего стола (который может быть заблокирован вирусом), но есть возможность запустить большинство программ - редактор реестра, диспетчер задач, утилиту восстановления системы и т.п.

Удаление вируса с помощью отката системы на точку восстановления

Вирус - это обычная программа, и если даже она находится на жестком диске компьютера, но не имеет возможности автоматически стартовать при загрузке системы и регистрации пользователя, то она так же безобидна, как, например, обычный текстовый файл. Если решить проблему блокировки автоматического запуска вредоносной программы, то задачу избавления от вредоносного ПО можно считать выполненной. Основной способ автоматического запуска, используемый вирусами - это специально созданные записи в реестре, создаваемые при внедрении в систему. Если удалить эти записи - вирус можно считать обезвреженным. Самый простой способ - это выполнить восстановление системы по данным контрольной точки. Контрольная точка - это копия важных системных файлов, хранящаяся в специальном каталоге ("System Volume Information") и содержащих, кроме всего прочего, копии файлов системного реестра Windows. Выполнение отката системы на точку восстановления, дата создания которой предшествует вирусному заражению, позволяет получить состояние системного реестра без тех записей, которые сделаны внедрившимся вирусом и тем самым, исключить его автоматический старт, т.е. избавиться от заражения даже без использования антивирусного ПО. Таким способом можно просто и быстро избавиться от заражения системы большинством вирусов, в том числе и тех, что выполняют блокировку рабочего стола Windows. Естественно, вирус-блокировщик, использующий например, модификацию загрузочных секторов жесткого диска (вирус MBRLock) таким способом удален быть не может, поскольку откат системы на точку восстановления не затрагивает загрузочные записи дисков, да и загрузить Windows в безопасном режиме с поддержкой командной строки не удастся, поскольку вирус загружается еще до загрузчика Windows . Для избавления от такого заражения придется выполнять загрузку с другого носителя и восстанавливать зараженные загрузочные записи. Но подобных вирусов относительно немного и в большинстве случаев, избавиться от заразы можно откатом системы на точку восстановления.

1. В самом начале загрузки нажать кнопку F8 . На экране отобразится меню загрузчика Windows, с возможными вариантами загрузки системы

2. Выбрать вариант загрузки Windows - "Безопасный режим с поддержкой командной строки"

После завершения загрузки и регистрации пользователя вместо привычного рабочего стола Windows, будет отображаться окно командного процессора cmd.exe

3. Запустить средство "Восстановление системы", для чего в командной строке нужно набрать rstrui.exe и нажать ENTER .

Переключить режим на "Выбрать другую точку восстановления" и в следующем окне установить галочку "Показать другие точки восстановления"

После выбора точки восстановления Windows, можно посмотреть список затрагиваемых программ при откате системы:

Список затрагиваемых программ, - это список программ, которые были установлены после создания точки восстановления системы и которые могут потребовать переустановки, поскольку в реестре будут отсутствовать связанные с ними записи.

После нажатия на кнопку "Готово" начнется процесс восстановления системы. По его завершению будет выполнена перезагрузка Windows.

После перезагрузки, на экран будет выведено сообщение об успешном или неуспешном результате выполнения отката и, в случае успеха, Windows вернется к тому состоянию, которое соответствовало дате создания точки восстановления. Если блокировка рабочего стола не прекратится, можно воспользоваться более продвинутым способом, представленным ниже.

Удаление вируса без отката системы на точку восстановления

Возможна ситуация, когда в системе отсутствуют, по разным причинам, данные точек восстановления, процедура восстановления завершилась с ошибкой, или откат не дал положительного результата. В таком случае, можно воспользоваться диагностической утилитой Конфигурирования системы MSCONFIG.EXE . Как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки и в окне интерпретатора командной строки cmd.exe набрать msconfig.exe и нажать ENTER

На вкладке "Общие" можно выбрать следующие режимы запуска Windows:

При загрузке системы будет выполнен запуск только минимально необходимых системных служб и пользовательских программ.

Выборочный запуск

- позволяет задать в ручном режиме перечень системных служб и программ пользователя, которые будут запущены в процессе загрузки.

Для устранения вируса наиболее просто воспользоваться диагностическим запуском, когда утилита сама определит набор автоматически запускающихся программ. Если в таком режиме блокировка рабочего стола вирусом прекратится, то нужно перейти к следующему этапу - определить, какая же из программ является вирусом. Для этого можно воспользоваться режимом выборочного запуска, позволяющим включать или выключать запуск отдельных программ в ручном режиме.

Вкладка "Службы" позволяет включить или выключить запуск системных служб, в настройках которых установлен тип запуска "Автоматически" . Снятая галочка перед названием службы означает, что она не будет запущена в процессе загрузки системы. В нижней части окна утилиты MSCONFIG имеется поле для установки режима "Не отображать службы Майкрософт" , при включении которого будут отображаться только службы сторонних производителей.

Замечу, что вероятность заражения системы вирусом, который инсталлирован в качестве системной службы, при стандартных настройках безопасности в среде Windows Vista / Windows 7, очень невелика, и следы вируса придется искать в списке автоматически запускающихся программ пользователей (вкладка "Автозагрузка").

Так же, как и на вкладке "Службы", можно включить или выключить автоматический запуск любой программы, присутствующей в списке, отображаемом MSCONFIG. Если вирус активизируется в системе путем автоматического запуска с использованием специальных ключей реестра или содержимого папки "Автозагрузка", то c помощью msconfig можно не только обезвредить его, но и определить путь и имя зараженного файла.

Утилита msconfig является простым и удобным средством конфигурирования автоматического запуска служб и приложений, которые запускаются стандартным образом для операционных систем семейства Windows. Однако, авторы вирусов нередко используют приемы, позволяющие запускать вредоносные программы без использования стандартных точек автозапуска. Избавиться от такого вируса с большой долей вероятности можно описанным выше способом отката системы на точку восстановления. Если же откат невозможен и использование msconfig не привело к положительному результату, можно воспользоваться прямым редактированием реестра.

В процессе борьбы с вирусом пользователю нередко приходится выполнять жесткую перезагрузку сбросом (Reset) или выключением питания. Это может привести к ситуации, когда загрузка системы начинается нормально, но не доходит до регистрации пользователя. Компьютер "висит" из-за нарушения логической структуры данных в некоторых системных файлах, возникающей при некорректном завершении работы. Для решения проблемы так же, как и в предыдущих случаях, можно загрузиться в безопасном режиме с поддержкой командной строки и выполнить команду проверки системного диска

chkdsk C: /F - выполнить проверку диска C: с исправлением обнаруженных ошибок (ключ /F)

Поскольку на момент запуска chkdsk системный диск занят системными службами и приложениями, программа chkdsk не может получить к нему монопольный доступ для выполнения тестирования. Поэтому пользователю будет выдано сообщение с предупреждением и запрос на выполнение тестирования при следующей перезагрузке системы. После ответа Y в реестр будет занесена информация, обеспечивающая запуск проверки диска при перезагрузке Windows. После выполнения проверки, эта информация удаляется и выполняется обычная перезагрузка Windows без вмешательства пользователя.

Устранение возможности запуска вируса с помощью редактора реестра.

Для запуска редактора реестра, как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки, в окне интерпретатора командной строки набрать regedit.exe и нажать ENTER Windows 7, при стандартных настройках безопасности системы, защищена от многих методов запуска вредоносных программ, применявшихся для предыдущих версий операционных систем от Майкрософт. Установка вирусами своих драйверов и служб, перенастройка службы WINLOGON с подключением собственных исполняемых модулей, исправление ключей реестра, имеющих отношение ко всем пользователям и т.п - все эти методы в среде Windows 7 либо не работают, либо требуют настолько серьезных трудозатрат, что практически не встречаются. Как правило, изменения в реестре, обеспечивающие запуск вируса, выполняются только в контексте разрешений, существующих для текущего пользователя, т.е. в разделе HKEY_CURRENT_USER

Для того, чтобы продемонстрировать простейший механизм блокировки рабочего стола с использованием подмены оболочки пользователя (shell) и невозможности использования утилиты MSCONFIG для обнаружения и удаления вируса можно провести следующий эксперимент - вместо вируса самостоятельно подправить данные реестра, чтобы вместо рабочего стола получить, например, командную строку. Привычный рабочий стол создается проводником Windows (программа Explorer.exe ) запускаемым в качестве оболочки пользователя. Это обеспечивается значениями параметра Shell в разделах реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

- для всех пользователей.

- для текущего пользователя.

Параметр Shell представляет собой строку с именем программы, которая будет использоваться в качестве оболочки при входе пользователя в систему. Обычно в разделе для текущего пользователя (HKEY_CURRENT_USER или сокращенно - HKCU) параметр Shell отсутствует и используется значение из раздела реестра для всех пользователей (HKEY_LOCAL_MACHINE\ или в сокращенном виде - HKLM)

Так выглядит раздел реестра HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon при стандартной установке Windows 7

Если же в данный раздел добавить строковый параметр Shell принимающий значение "cmd.exe", то при следующем входе текущего пользователя в систему вместо стандартной оболочки пользователя на основе проводника будет запущена оболочка cmd.exe и вместо привычного рабочего стола Windows, будет отображаться окно командной строки.

Естественно, подобным образом может быть запущена любая вредоносная программа и пользователь получит вместо рабочего стола порнобаннер, блокировщик и прочую гадость.

Для внесения изменений в раздел для всех пользователей (HKLM. . .) требуется наличие административных привилегий, поэтому вирусные программы, как правило модифицируют параметры раздела реестра текущего пользователя (HKCU . . .)

Если, в продолжение эксперимента, запустить утилиту msconfig , то можно убедиться, что в списках автоматически запускаемых программ cmd.exe в качестве оболочки пользователя отсутствует. Откат системы, естественно, позволит вернуть исходное состояние реестра и избавиться от автоматического старта вируса, но если он по каким-либо причинам, невозможен - остается только прямое редактирование реестра. Для возврата к стандартному рабочему столу достаточно удалить параметр Shell , или изменить его значение с "cmd.exe" на "explorer.exe" и выполнить перерегистрацию пользователя (выйти из системы и снова войти) или перезагрузку. Редактирование реестра можно выполнить, запустив из командной строки редактор реестра regedit.exe или воспользоваться консольной утилитой REG.EXE . Пример командной строки для удаления параметра Shell:

REG delete "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

Приведенный пример с подменой оболочки пользователя, на сегодняшний день является одним из наиболее распространенных приемов, используемых вирусами в среде операционной системы Windows 7 . Довольно высокий уровень безопасности при стандартных настройках системы не позволяет вредоносным программам получать доступ к разделам реестра, которые использовались для заражения в Windows XP и более ранних версий. Даже если текущий пользователь является членом группы "Администраторы", доступ к подавляющему количеству параметров реестра, используемых для заражения, требует запуск программы от имени администратора. Именно по этой причине вредоносные программы модифицируют ключи реестра, доступ к которым разрешен текущему пользователю (раздел HKCU . . .) Второй важный фактор - сложность реализации записи файлов программ в системные каталоги. Именно по этой причине большинство вирусов в среде Windows 7 используют запуск исполняемых файлов (.exe) из каталога временных файлов (Temp) текущего пользователя. При анализе точек автоматического запуска программ в реестре, в первую очередь нужно обращать внимание на программы, находящиеся в каталоге временных файлов. Обычно это каталог C:\USERS\имя пользователя\AppData\Local\Temp . Точный путь каталога временных файлов можно посмотреть через панель управления в свойствах системы - "Переменные среды". Или в командной строке:

set temp

или

echo %temp%

Кроме того, поиск в реестре по строке соответствующей имени каталога для временных файлов или переменной %TEMP% можно использовать в качестве дополнительного средства для обнаружения вирусов. Легальные программы никогда не выполняют автоматический запуск из каталога TEMP.

Для получения полного списка возможных точек автоматического запуска удобно использовать специальную программу Autoruns из пакета SysinternalsSuite.

Простейшие способы удаления блокировщиков семейства MBRLock

Вредоносные программы могут получить контроль над компьютером не только при заражении операционной системы, но и при модификации записей загрузочных секторов диска, с которого выполняется загрузка. Вирус выполняет подмену данных загрузочного сектора активного раздела своим программным кодом так, чтобы вместо Windows выполнялась загрузка простой программы, которая бы выводила на экран сообщение вымогателя, требующее денег для жуликов. Поскольку вирус получает управление еще до загрузки системы, обойти его можно только одним способом - загрузиться с другого носителя (CD/DVD, внешнего диска, и т.п.) в любой операционной системе, где имеется возможность восстановления программного кода загрузочных секторов. Самый простой способ - воспользоваться Live CD / Live USB, как правило, бесплатно предоставляемыми пользователям большинством антивирусных компаний (Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk и т.п.) Кроме восстановления загрузочных секторов, данные продукты могут выполнить еще и проверку файловой системы на наличие вредоносных программ с удалением или лечением зараженных файлов. Если нет возможности использовать данный способ, то можно обойтись и простой загрузкой любой версии Windows PE (установочный диск, диск аварийного восстановления ERD Commander), позволяющей восстановить нормальную загрузку системы. Обычно достаточно даже простой возможности получить доступ к командной строке и выполнить команду:

bootsect /nt60 /mbr <буква системного диска:>

bootsect /nt60 /mbr E:> - восстановить загрузочные секторы диска E: Здесь должна использоваться буква для того диска, который используется в качестве устройства загрузки поврежденной вирусом системы.

или для Windows, предшествующих Windows Vista

bootsect /nt52 /mbr <буква системного диска:>

Утилита bootsect.exe может находиться не только в системных каталогах, но и на любом съемном носителе, может выполняться в среде любой операционной системы семейства Windows и позволяет восстановить программный код загрузочных секторов, не затрагивая таблицу разделов и файловую систему. Ключ /mbr, как правило, не нужен, поскольку восстанавливает программный код главной загрузочной записи MBR, которую вирусы не модифицируют (возможно - пока не модифицируют).

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой.Утилита бесплатна, работает без установки, удивительно функциональна и выручала меня в самых различных ситуациях. Вирус, как правило, вносит изменения в реестр системы (добавление в автозагрузку, модификация параметров запуска программ и т.д.). Чтобы не копаться в системе, вручную исправляя следы вируса, стоит воспользоваться имеющейся в AVZ операцией "восстановление системы" (хотя и как антивирус утилита весьма и весьма неплоха, очень даже неплохо проверить утилитой диски на наличие вирусов).

Чтобы запустить восстановление, запускаем утилиту. Затем нажимаем файл - восстановление системы

и перед нами откроется такое окошко

отмечаем нужные нам галочки и жмем "Выполнить отмеченные операции"

1.Восстановление параметров запуска.exe, .com, .pif файлов

Данная микропрограмма восстанавливает реакцию системы на файлы exe, com, pif, scr.

Показания к применению: после удаления вируса перестают запускаться программы.

2.Сброс настроек префиксов протоколов Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки префиксов протоколов в Internet Explorer

Показания к применению: при вводе адреса типа www.yandex.ru идет его подмена на что-то вида www.seque.com/abcd.php?url=www.yandex.ru

3.Восстановление стартовой страницы Internet Explorer

Данная микропрограмма восстанавливает стартовую страницу в Internet Explorer

Показания к применению: подмена стартовой страницы

4.Сброс настроек поиска Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки поиска в Internet Explorer

Показания к применению: При нажатии кнопки «Поиск» в IE идет обращение к какому-то постороннему сайту

5.Восстановление настроек рабочего стола

Данная микропрограмма восстанавливает настройки рабочего стола. Восстановление подразумевает удаление всех активных элементов ActiveDesctop, обоев, снятие блокировок на меню, отвечающее за настройки рабочего стола.

Показания к применению: Исчезли закладки настройки рабочего стола в окне «Свойства:экран», на рабочем столе отображаются посторонние надписи или рисунки

6.Удаление всех Policies (ограничений) текущего пользователя

Windows предусматривает механизм ограничений действий пользователя, называемый Policies. Этой технологией пользуются многие вредоносные программы, поскольку настройки хранятся в реестре и их несложно создавать или модифицировать.

Показания к применению: Заблокированы функции проводника или иные функции системы.

7.Удаление сообщения, выводимого в ходе WinLogon

Windows NT и последующие системы в линейке NT (2000, XP) позволяют установить сообщение, отображаемое в ходе автозагрузки. Этим пользуется ряд вредоносных программ, причем уничтожение вредоносной программы не приводит к уничтожению этого сообщения.

Показания к применению: В ходе загрузки системы вводится постороннее сообщение.

8.Восстановление настроек проводника

Данная микропрограмма сбрасывает ряд настроек проводника на стандартные (сбрасываются в первую очередь настройки, изменяемые вредоносными программами).

Показания к применению: Изменены настройки проводника

9.Удаление отладчиков системных процессов

Регистрация отладчика системного процесса позволят осуществить скрытый запуск приложение, что и используется рядом вредоносных программ

Показания к применению: AVZ обнаруживает неопознанные отладчики системных процессов, возникают проблемы с запуском системных компонент, в частности после перезагрузки исчезает рабочий стол.

10.Восстановление настроек загрузки в SafeMode

Некоторые вредоносные программы, в частности червь Bagle, повреждают настройки загрузки системы в защищенном режиме. Данная микропрограмма восстанавливает настройки загрузки в защищенном режиме.

Показания к применению: Компьютер не загружается в защищенном режиме (SafeMode). Применять данную микропрограмму следует только в случае проблем с загрузкой в защищенном режиме .

11.Разблокировка диспетчера задач

Блокировка диспетчера задач применяется вредоносными программами для защиты процессов от обнаружения и удаления. Соответственно выполнение данной микропрограммы снимает блокировку.

Показания к применению: Блокировка диспетчера задач, при попытке вызова диспетчера задач выводится сообщение «Диспетчер задач заблокирован администратором».

12.Очистка списка игнорирования утилиты HijackThis

Утилита HijackThis хранит в реестре ряд своих настроек, в частности - список исключений. Поэтому для маскировки от HijackThis вредоносной программе достаточно зарегистрировать свои исполняемые файлы в списке исключений. В настоящий момент известен ряд вредоносных программ, использующих данную уязвимость. Микропрограмма AVZ выполняет очистку списка исключений утилиты HijackThis

Показания к применению: Подозрения на то, что утилита HijackThis отображает не всю информацию о системе.

13. Очистка файла Hosts

Очистка файла Hosts сводится к поиску файла Hosts, удалению из него всех значащих строк и добавлению стандартной строки «127.0.0.1 localhost».

Показания к применению: Подозрения на то, файл Hosts изменен вредоносной программой. Типичные симптомы - блокировка обновления антивирусных программ. Проконтролировать содержимое файла Hosts можно при помощи менеджера Hosts файла, встроенного в AVZ.

14. Автоматическое исправление настроек SPl/LSP

Выполняет анализ настроек SPI и в случае обнаружения ошибок производит автоматическое исправление найденных ошибок. Данную микропрограмму можно запускать повторно неограниченное количество раз. После выполнения данной микропрограммы рекомендуется перезагрузить компьютер. Обратите внимание! Данную микропрограмму нельзя запускать из терминальной сессии

Показания к применению: После удаления вредоносной программы пропал доступ в Интернет.

15. Сброс настроек SPI/LSP и TCP/IP (XP+)

Данная микропрограмма работает только в XP, Windows 2003 и Vista. Ее принцип работы основан на сбросе и пересоздании настроек SPI/LSP и TCP/IP при помощи штатной утилиты netsh, входящей в состав Windows. Обратите внимание! Применять сброс настроек нужно только в случае необходимости при наличие неустранимых проблем с доступом в Интернет после удаления вредоносных программ!

Показания к применению: После удаления вредоносной программы пропал доступ в Интернет и выполнение микропрограммы «14. Автоматическое исправление настроек SPl/LSP» не дает результата.

16. Восстановление ключа запуска Explorer

Восстанавливает системные ключи реестра, отвечающие за запуск проводника.

Показания к применению: В ходе загрузки системы не запускается проводник, но запуск explorer.exe вручную возможен.

17. Разблокировка редактора реестра

Разблокирует редактор реестра путем удаления политики, запрещающей его запуск.

Показания к применению: Невозможно запустить редактор реестра, при попытке выводится сообщение о том, что его запуск заблокирован администратором.

18. Полное пересоздание настроек SPI

Выполняет резервное копирование настроек SPI/LSP, после чего уничтожает их и создает по эталону, который хранится в базе.

Показания к применению: Тяжелые повреждения настроек SPI, неустранимые скриптами 14 и 15. Применять только в случае необходимости!

19. Очистить базу MountPoints

Выполняет очистку базы MountPoints и MountPoints2 в реестре. Данная операция нередко помогает в случае, когда после заражения Flash-вирусом в проводнике не открываются диски

Для выполнения восстановления необходимо отметить один или несколько пунктов и нажать кнопку «Выполнить отмеченные операции». Нажатие кнопки «ОК» закрывает окно.

На заметку:

Восстановление бесполезно, если в системе работает троянская программа, выполняющая подобные перенастройки - необходимо сначала удалить вредоносную программу, а затем восстанавливать настройки системы

На заметку:

Для устранения следов большинства Hijacker необходимо выполнить три микропрограммы - «Сброс настроек поиска Internet Explorer на стандартные», «Восстановление стартовой страницы Internet Explorer», «Сброс настроек префиксов протоколов Internet Explorer на стандартные»

На заметку:

Любую из микропрограмм можно выполнять несколько раз подряд без ущерба для системы. Исключения - «5.Восстановление настроек рабочего стола» (работа этой микропрограммы сбросит все настройки рабочего стола и придется заново выбирать раскраску рабочего стола и обои) и «10. Восстановление настроек загрузки в SafeMode» (данная микропрограмма пересоздает ключи реестра, отвечающие за загрузку в безопасном режиме).