Управляем ролями базы данных. Управление безопасностью базы данных посредством инструкций языка Transact-SQL

Права доступа (разрешения) для работы с базами геоданных настраиваются путем назначения пользователям и группам предварительно настроенных ролей. Учетная запись или группа в этом случае является учетной записью Windows, которая идентифицируют пользователя, а роли управляют разрешениями для действий, которые может выполнять пользователь.

Предварительно настроенные роли и возможные права доступа перечислены ниже:

- Нет (None) – Никакого доступа к базе геоданных или к набору данных базы геоданных не было предоставлено.

- Только чтение (Read Only) – Пользователь может просматривать и выбирать данные.

- Чтение/Запись (Read/Write) – Пользователь может выполнять чтение, запись и создание новых наборов данных в базе геоданных или может выполнять чтение и запись в существующих наборах данных.

- Администратор (Admin) – Пользователь может выполнять административные задачи в определенной базе геоданных.

- Администратор сервера (Server administrator) – Пользователь, который управляет сервером баз данных.

Разрешения являются кумулятивными. Если вы администратор на уровне сервера базы данных, вы являетесь также и администратором базы геоданных. Если вы администратор базы геоданных, вы автоматически получаете разрешения на чтение/запись (read/write) для всех наборов данных в этой базе геоданных.

Ниже описан каждый уровень, на котором разрешения могут быть назначены.

Права доступа на уровне сервера баз данных

Права доступа на уровне сервера базы данных могут быть настроены только для администратора сервера; пользователь или является администратором сервера, или нет.

В процессе постинсталляции, которая настраивает экземпляр SQL Server Express для хранения баз геоданных, на сервер баз данных добавляется учетная запись Windows. В этот момент учетной записи назначается роль администратора сервера. После этого права доступа к серверу баз данных могут быть доступны из контекстного меню сервера баз данных в ArcGIS for Desktop .

Администратор сервера может выполнять следующие задачи:

- Добавлять и удалять пользователей сервера баз данных.

- Управлять базами геоданных и настройками безопасности.

- Создавать и удалять базы геоданных.

- Прикреплять и откреплять базы геоданных.

- Делать резервные копии и восстанавливать базы геоданных.

- Обновлять базы геоданных.

- Выполнять сжатие баз геоданных (Compress).

- Обновлять статистику и индексы в базе геоданных.

- Уменьшать базу геоданных (Shrink).

- Запускать, останавливать и приостанавливать сервер баз данных.

Обычно у вас имеется один администратор сервера баз данных.

Ниже приведен пример диалогового окна Права доступа для серверов баз данных. Учетной записи ROCKETJAY\har была назначена роль администратора сервера (Server administrator).

Права доступа на уровне базы геоданных

Права доступа на уровне баз геоданных назначаются с помощью контекстного меню баз геоданных при доступе к ним через папку Серверы баз данных (Database Servers) в дереве Каталога.

Права доступа на этом уровне будут изначально выданы администратору сервера и будут управляться на основе ролей. Возможные роли, которые могут быть назначены пользователю:

- Только Чтение (Read Only) – Это разрешения позволяет пользователю выбирать данные из любой таблицы в базе геоданных.

- Чтение/Запись (Read/Write) – Пользователи с назначенным разрешением Чтение/Запись могут выбирать и редактировать все существующие в базе геоданных данные и могут создавать новые элементы базы геоданных, такие как классы объектов. Если пользователь получил разрешение на чтение/запись на уровне базы геоданных, вы не сможете изменить его права доступа на уровне наборов данных, они автоматически будут настроены как Чтение/Запись.

- Администратор (Admin) – Пользователи с назначенной ролью Администратора (Admin) являются администраторами только этой базы геоданных. Это означает, что пользователь имеет разрешения на чтение/запись на все наборы данных и базе геоданных, и эти права не могут быть отозваны на уровне наборов данных. Например, вы не сможете открыть закладку Права доступа

на уровне наборов данных и выбрать права Только чтение

(Read Only) для набора классов для этого пользователя.

Помимо доступа к наборам данных на чтение/запись администраторы баз геоданных могут выполнять административные операции над этими базами геоданных, в том числе создание резервных копий, сжатие баз геоданных, обновление баз геоданных и администрирование прав пользователей базы геоданных. (Пользователи должны существовать на сервере баз данных; администраторы базы геоданных не могут добавлять новых пользователей на сервере баз данных.)

- Еще одной опцией для роли пользователя является Нет (None) . В таком случае пользователь не будет иметь прав на доступ к данным на уровне базы геоданных; однако при этом пользователю могут быть предоставлены права Только чтение или Чтение/Запись на определенные наборы данных, как описано в разделе "Разрешения на уровне наборов данных". Нет (None) – это уровень прав доступа, по умолчанию устанавливаемый для пользователей, которые добавляются на сервер баз данных.

В следующем примере диалогового окна Права доступа базы геоданных учетная запись ROCKETAY\pllama добавлена к роли Чтение/Запись (Read/Write) для базы геоданных historical.

Для получения дополнительной информации об администраторах сервера и баз геоданных см. раздел Администраторы серверов баз данных .

Права доступа на уровне набора данных

Разрешения для набора данных доступны через команду Права доступа (Privileges) в контекстном меню набора данных, которая открывает диалоговое окно Разрешения . Возможными разрешениями для набора данных, которые доступны через диалоговое окно Разрешения на уровне набора данных, являются Только чтение (Read Only), Чтение/Запись (Read/Write) и Нет (None).

Пользователь может не иметь разрешений на уровне базы геоданных (его разрешения будут установлены как Нет (None)), но ему могут быть выданы права на чтение/запись или только чтение для определенных наборов данных в базе геоданных. Например, вы можете назначить пользователям-аналитикам права только на чтение данных в базе геоданных, но предоставить им права на запись/чтение одного класса объектов в базе геоданных.

Когда пользователь создает набор данных, например, таблицу, то ее владельцем становится этот пользователь, и эта таблица рассматривается как часть пользовательской схемы. Права доступа пользователя к наборам данных в базе геоданных могут быть настроены только владельцем набора данных.

В случае если администратор сервера создает наборы данных, то их владельцем будет пользователь dbo, и они будут храниться в схеме dbo. Таким образом, администратор сервера может выдать разрешения на любые наборы классов в схеме dbo, но только на объекты в схеме dbo. Другими словами, администратор сервера не сможет выдать разрешения на данные, которыми владеют пользователи, не являющиеся администраторами.

Ниже приведен пример диалогового окна Права доступа для набора данных firestations:

Чтобы узнать больше о процессе назначения ролей пользователям и выдачи и отзыва разрешений, см. раздел

Аннотация: Данная лекция содержит материалы по управлению доступом к базам данных SQL Server, в частности рассматривается управление пользователями базы данных, включение пользователя guest, создание ролей базы данных, предоставление разрешений на базу данных и добавление пользователя базы данных

Одного предоставления доступа к экземпляру SQL Server будет недостаточно для приложения, которому необходим доступ к данным. Предоставив доступ к экземпляру SQL Server , необходимо предоставить доступ к определенным базам данных. Доступ к базам данных предоставляется посредством добавления пользователей базы данных и сопоставления пользователям базы данных имен входа. Каждое имя входа сопоставляется пользователю базы данных для каждой базы данных , к которой этому имени входа нужен доступ . Каждый пользователь базы данных сопоставляется только одному имени входа, за исключением пользователя базы данных dbo.

Примечание . В предыдущих версиях SQL Server можно было использовать для сопоставления нескольких имен входа одному пользователю базы данных системную хранимую процедуру sp_addalias . Так можно поступить и в SQL Server 2005. Однако эту функцию использовать не рекомендуется, поскольку она считается устаревшей и, возможно, будет удалена из следующих версий программы.

Предоставление доступа к базам данных

Пользователи базы данных - это участники уровня базы данных. Все имена входа, за исключением серверной роли sysadmin , должны быть сопоставлены пользователям, которые, в свою очередь, сопоставлены базе данных, к которой им нужен доступ. Члены роли sysadmin сопоставлены пользователю dbo во всех базах данных сервера.

Добавляем пользователя базы данных

Добавить пользователя базы данных можно при помощи инструкции CREATE USER . Следующий пример кода Transact-SQL создает имя входа Peter и сопоставленного с ним пользователя в базе данных Adventure Works :

- Создаем имя входа Peter

CREATE LOGIN Peter WITH PASSWORD="Tyu87IOR0";

USE AdventureWorks; GO

- Добавляем пользователя базы данных Peter

, который сопоставлен имени входа Peter

в БД AdventureWorks

.

CREATE USER Peter FOR LOGIN Peter;

Управляем пользователями базы данных

Проверить, имеет ли текущее имя входа доступ к базе данных, можно при помощи следующей инструкции:

SELECT HAS_DBACCESS("AdventureWorks");

Чтобы получить информацию о пользователях базы данных, можно воспользоваться представлением каталога sys.database_principals .

Если нужно временно отключить доступ пользователя к базе данных, можно отозвать разрешение CONNECT для этого пользователя. Следующий пример отзывает разрешение CONNECT для пользователя Peter:

- Изменяем контекст соединения на базу данных AdventureWorks

.

USE AdventureWorks; GO

- Отзываем разрешение connect

для Peter

в AdventureWorks

.

REVOKE CONNECT TO Peter;

Удалить пользователя в базы данных можно при помощи инструкции DROP USER .

Предупреждение . В SQL Server 2005 не допускается удаление пользователя, который является владельцем схемы базы данных. О схемах рассказывается далее в этой лекции.

Управляем пользователями, утратившими связь с именами входа

Пользователями, утратившими связь с именами входа, называются пользователи базы данных, которые не сопоставлены имени входа в текущем экземпляре SQL Server. В SQL Server 2005 пользователь может утратить связь с именем входа, если сопоставленное ему имя входа будет удалено. Чтобы получить информацию о таких пользователях, можно выполнить следующий код:

- Изменяем контекст соединения на базу данных AdventureWorks

.

USE AdventureWorks; GO

- Составляем отчет обо всех пользователях базы данных, утративших связь с

именем входа

EXECUTE sp_change_users_login @Action="Report";

В SQL Server 2005 допускается создание пользователя, не сопоставленного имени входа, с помощью фразы WITHOUT LOGIN . Пользователи, созданные с помощью фразы WITHOUT LOGIN , не считаются пользователями, утратившими связь с именем входа. Эта возможность может быть очень полезна в ситуации, когда необходимо изменить контекст выполнения какого-либо модуля. О контексте выполнения рассказывается далее в этой лекции. Следующий пример создает пользователя, не сопоставленного имени входа.

- Изменяем контекст соединения на базу данных AdventureWorks

.

USE AdventureWorks; GO

- Создаем пользователя базы данных Paul в базе данных AdventureWorks

- не сопоставляя с ним имени входа в данном экземпляре SQL Server instance

CREATE USER Paul WITHOUT LOGIN;

Включаем пользователя guest

Когда имя входа, которое не имеет сопоставленного пользователя, пытается соединиться с базой данных, SQL Server предпринимает попытку подключения с использованием пользователя Guest . Пользователь Guest создается по умолчанию без предоставления разрешений. Можно включить пользователя guest , предоставив ему разрешение CONNECT , как показано ниже.

- Изменяем контекст соединения на базу данных AdventureWorks

.

USE AdventureWorks; GO

- Предоставляем пользователю Guest

доступ к базе данных AdventureWorks

.

GRANT CONNECT TO Guest;

Хорошо подумайте над тем, стоит ли включать пользователя guest , ведь это подвергает среду базы данных дополнительному риску.

Предоставление разрешений на базу данных

Создав пользователей базы данных, необходимо управлять разрешениями для этих пользователей. Это можно осуществить, добавляя пользователей в роли базы данных или предоставляя самим пользователям гранулярные разрешения.

Создаем роли базы данных

Роли базы данных - это участники уровня базы данных. Роли базы данных можно использовать для назначения разрешений базы данных группе пользователей. В SQL Server 2005 по умолчанию создается набор ролей базы данных. Эти роли по умолчанию перечислены в табл. 3.1 .

| Роль базы данных | "Описание |

|---|---|

| db_accessadmin | Может управлять доступом к базе данных |

| db_backupoperator | Может выполнять резервное копирование базы данных |

| db_datareader | Может читать данные из таблиц всех пользователей |

| db_datawriter | Может добавлять, удалять и обновлять данные в таблицах всех пользователей |

| db_ddladmin | Может выполнять любые команды DDL в базе данных |

| db_denydatareader | Не может читать какие-либо данные в таблицах пользователей |

| db_denydatawriter | Не может добавлять, удалять и обновлять какие-либо данные в таблицах пользователей |

| db_owner | Может выполнять все действия по настройке конфигурации и обслуживанию |

| db_securityadmin | Может изменять членство в ролях базы данных и управлять разрешениями |

| public | Особая роль базы данных. Все пользователи принадлежат к роли public . Пользователей из группы public нельзя удалить. |

Можно добавлять роли базы данных, если нужно сгруппировать пользователей в соответствии с требованиями определенных разрешений. Следующий пример кода создает роль базы данных с именем Auditors и добавляет пользователя Peter в эту новую роль.

- Изменяем контекст соединения на базу данных AdventureWorks

.

USE AdventureWorks; GO

- Создаем роль Auditors

в базе данных AdventureWorks

.

CREATE ROLE Auditors; GO

- Добавляем пользователя Peter

к роли Auditors

EXECUTE sp_addrolemember "Auditors", "Peter";

Управляем ролями базы данных

Выполнив запрос системной функции IS_MEMBER, можно проверить, принадлежит ли текущий пользователь к какой-либо роли базы данных. В следующем примере мы проверим, принадлежит ли текущий пользователь к роли базы данных db_owner.

- Изменяем контекст соединения на базу данных AdventureWorks

.

USE AdventureWorks; GO

- Проверяем, принадлежит ли текущий пользователь к роли db_owner

Добавление пользователей базы данных

Исходники баз данныхПользователь может войти в систему баз данных, используя учетную запись пользователя Windows или регистрационное имя входа в SQL Server. Для последующего доступа и работы с определенной базой данных пользователь также должен иметь учетную запись пользователя базы данных. Для работы с каждой отдельной базой данных требуется иметь учетную запись пользователя именно для этой базы данных. Учетную запись пользователя базы данных можно сопоставить с существующей учетной записью пользователя Windows, группой Windows (в которой пользователь имеет членство), регистрационным именем или ролью.

Управлять пользователями баз данных можно с помощью среды Management Studio или инструкций языка Transact-SQL. Оба эти способа рассматриваются в следующих подразделах.

Управление пользователями базы данных с помощью среды Management Studio

Чтобы добавить пользователя базы данных с помощью среды Management Studio, разверните узел сервера в окне Object Explorer и в нем папку "Databases", в этой папке разверните узел требуемой базы данных, а в ней папку "Security". Щелкните правой кнопкой мыши папку "Users" и в контекстном меню выберите пункт New User. Откроется диалоговое окно Database User - New, в котором следует ввести имя пользователя User name и выбрать соответствующее регистрационное имя Login name:

Здесь можно также выбрать схему по умолчанию для данного пользователя.

Управление безопасностью базы данных посредством инструкций языка Transact-SQL

Для добавления пользователя в текущую базу данных используется инструкция CREATE USER . Синтаксис этой инструкции выглядит таким образом:

CREATE USER user_name Соглашения по синтаксису

Параметр user_name определяет имя, по которому пользователь идентифицируется в базе данных, а в параметре login указывается регистрационное имя, для которого создается данный пользователь. В параметрах cert_name и key_name указываются соответствующий сертификат и асимметричный ключ соответственно. Наконец, в параметре WITH DEFAULT_SCHEMA указывается первая схема, с которой сервер базы данных будет начинать поиск для разрешения имен объектов для данного пользователя базы данных.

Применение инструкции CREATE USER показано в примере ниже:

USE SampleDb; CREATE USER Vasya FOR LOGIN Vasya; CREATE USER Alex FOR LOGIN WITH DEFAULT_SCHEMA = poco;

Для успешного выполнения на вашем компьютере второй инструкции примера требуется сначала создать учетную запись Windows для пользователя Alexandr и вместо домена (сервера) ProfessorWeb указать имя вашего сервера.

В этом примере первая инструкция CREATE USER создает пользователя базы данных Vasya для пользователя Vasya учетной записи Windows. Схемой по умолчанию для пользователя Vasya будет dbo, поскольку для параметра DEFAULT_SCHEMA значение не указано. Вторая инструкция CREATE USER создает нового пользователя базы данных Alex. Схемой по умолчанию для этого пользователя будет схема poco. (Параметру DEFAULT_SCHEMA можно присвоить в качестве значения схему, которая в данное время не существует в базе данных.)

Каждая база данных имеет своих конкретных пользователей. Поэтому инструкцию CREATE USER необходимо выполнить для каждой базы данных, для которой должна существовать учетная запись пользователя. Кроме этого, для определенной базы данных регистрационное имя входа в SQL Server может иметь только одного пользователя базы данных.

С помощью инструкции ALTER USER можно изменить имя пользователя базы данных, изменить схему пользователя по умолчанию или переопределить пользователя с другим регистрационным именем. Подобно инструкции CREATE USER, пользователю можно присвоить схему по умолчанию прежде, чем она создана.

Для удаления пользователя из текущей базы данных применяется инструкция DROP USER . Пользователя, который является владельцем защищаемых объектов (объектов базы данных), удалить нельзя.

Схемы базы данных по умолчанию

Каждая база данных в системе имеет следующие схемы по умолчанию.

В данной статье я расскажу о том как добавлять новые или уже существующие базы данных на сервер «1С:Предприятия» 8.3 (для других версий платформы — 8.1 и 8.2 действия аналогичны). Будут рассмотрены варианты добавления информационной базы как из , так и через программу администрирования серверов «1С:Предприятия» (в ОС семейства Windows). А также затронуты некоторые вопросы администрирования информационных баз в кластере серверов «1С:Предприятия».

1. Добавление информационной базы из окна запуска «1С:Предприятие»

Создадим новую базу данных на сервере «1С:Предприятия» из типовой конфигурации. Для этого запустим «1С:Предприятие» и в окне запуска нажмем «Добавить… » для добавления информационной базы.

Запуститься мастер добавления информационной базы, выберем пункт «Создание новый информационной базы » установив соответствующий переключатель и нажмем «Далее ».

В списке установленных шаблонов конфигураций выберем необходимый нам шаблон и снова нажмем «Далее ».

Введем имя базы данных, как она будет отображаться в списке информационных баз, тип расположения укажем «На сервере 1С:Предприятие » и нажимаем «Далее ».

На следующей странице необходимо указать параметры создаваемой информационной базы, а именно:

(В данном примере параметры выбраны в соответствии с параметрами установки сервера «1С:Предприятия», принятыми в статье )

- Имя кластера серверов 1С:Предприятия — как правило, совпадает с сетевым именем компьютера, где установлен сервер «1С:Предприятия» (центральный кластер сервера);

- Имя создаваемой базы в кластере — имя по которому будет происходить обращаться к информационной базе. Должно быть уникальным в пределах данного кластера;

- Защищенное соединение — по умолчанию отключаем;

- Тип СУБД на которой будет храниться база данных — в данном примере MS SQL Server;

- Имя сервера базы данных — как правило, состоит из сетевого именем компьютера, где установлен сервер баз данных и имени экземпляра сервера (если есть), разделенными знаком «\»;

- Имя базы данных на сервере баз данных — для удобства будем придерживаться правила, что имя базы данных должно совпадать с именем информационной базы в кластере. Кроме того, в случае использования MS SQL Server, первый символ в имени базы данных может быть только буквой латинского алфавита или символом «_», последующие символы могут быть только буковой латинского алфавита, цифрой или символами «_» и «&», имя должно быть уникальным в пределах данного экземпляра сервера баз данных и не превышать 63 символов. Если база данных уже существует на сервере, будет использоваться текущая база, если нет и установлен флаг «Создать базу данных в случае ее отсутствия », произойдет добавление новой базы на сервер баз данных.

- Пользователь базы данных — пользователь СУБД, который станет владельцем базы на сервере в случае создания новой базы данных или имеющий права для работы с существующей;

- Пароль пользователя — пароль пользователя от лица которого будет осуществляться доступ к базе данных;

- Смещение дат — 0 или 2000. Данный параметр определяет число лет, которое будет прибавляться к датам при их сохранении в базе данных Microsoft SQL Server и вычитаться при их извлечении. Дело в том, что тип DATATIME, используемый Microsoft SQL Server, позволяет хранить даты в диапазоне с 1 января 1753 года по 31 декабря 9999 года. Если при работе с информационной базой может возникнуть необходимость хранения дат, предшествующих нижней границе данного диапазона, смещение дат следует выбрать 2000. Кроме того, если в прикладном решении используются регистры накопления или регистры бухгалтерии (а скорее всего так оно и будет) также в «поле смещение» дат необходимо установить значение 2000.

- Установить блокировку регламентных заданий — установка флага позволяет запретить выполнения регламентных заданий на сервере для данной информационной базы. Следует устанавливать в случае создания тестовых информационных баз, где выполнение регламентных заданий не несет никакой практической нагрузки.

Установив все параметры информационной базы нажимаем «Далее ».

Ну и наконец, указываем параметры запуска для создаваемой базы и нажимаем «Готово » для запуска процесса создания новой информационной базы. При этом будет создана новая информационная база на на сервере «1С:Предприятия», в случае необходимости, создана новая база данных на сервере баз данных, а также произойдет загрузка данных из шаблона конфигурации.

Если все вышеперечисленные действия завершились успешно, мастер завершит свою работу, а мы увидим только что созданную базу и в списке информационных баз в окне запуска «1С:Предприятие».

2. Добавление информационной базы из консоли администрирования серверов «1С:Предприятия»

Теперь добавим еще одну информационную базу в кластер серверов, но уже через оснастку «Администрирование серверов 1С:Предприятия » (предварительно ). Найти ее можно:

Ну и в любом случае оснастку можно запустить выполнив файл «1CV8 Servers.msc » располагающийся в каталоге установки «1С:Предприятие» в подкаталоге «common ».

Если оснастка «» запускается на том же самом компьютере, где установлен сервер «1С:Предприятия», то в дереве слева, в ветке с сетевым именем текущего компьютера, мы должны увидеть данный кластер серверов под названием «Локальный кластер ». Раскрыв вкладку «Информационные базы » увидим все информационные базы в данном кластере серверов (например базу данных созданную через окно запуска «1С:Предприятие» на предыдущем шаге). Для добавления новой информационной базы кликнем правой кнопкой мыши по данной вкладке, в контекстном меню выберем «Создать » — «Информационная база ».

Откроется окно параметров создаваемой информационной базы. Список параметров тот же самый, что был описан выше в п.1 данной инструкции. Заполнив все параметры нажимаем «ОК » для запуска процесса создания новой информационной базы. При этом будет создана новая информационная база на на сервере «1С:Предприятия» и, в случае необходимости, создана новая база данных на сервере баз данных.

Если все вышеперечисленные действия завершились успешно, окно параметров закроется, а мы увидим только что созданную базу данных в списке информационных баз текущего кластера.

А если зайти в программу «Среда SQL Server Management Studio » и подключиться к текущему экземпляру MS SQL Server, можно увидеть созданные на предыдущих шагах базы данных.

3. Свойства информационной базы

Чтобы просмотреть или изменить параметры конкретной информационной базы необходимо в оснастке «Администрирование серверов 1С Предприятия », в списке информационных баз кликнуть по ней правой кнопкой мыши и в контекстном меню выбрать «Свойства ». Для аутентификации в консоли администрирования необходимо использовать администраторов в соответствующих информационных базах. Другими словами данная проверка аналогична аутентификации при подключении к информационной базе через клиента «1С:Предприятие».

Как видно, к списку уже знакомых нам параметров добавились:

- Блокировка начала сеансов включена

— флаг, позволяющий включить блокировку начала сеансов с информационной базой, если флаг установлен, то:

- Существующие сеансы могут продолжать работу, устанавливать новые соединения, а также запускать фоновые задания;

- Установка новых сеансов и соединений с информационной базой запрещено.

- Начало и Конец — время действия блокировки сеансов;

- Сообщение — текст, который будет частью сообщения об ошибке при попытке установки соединения с заблокированной информационной базой;

- Код разрешения — строка которая должна быть добавлена к параметру /UC при запуске «1С:Предприятие» для соединения с информационной базой вопреки блокировке;

- Параметры блокировки — произвольный текст, который может использоваться в конфигурациях для различных целей;

- Внешнее управление сеансами — строка, описывающая параметры Web-сервиса внешнего управления сеансами;

- Обязательное использование внешнего управления — если флаг установлен, то при недоступности Web-сервиса внешнего управления сеансами происходит ошибка и установка подключения к информационной базе невозможна;

- Профиль безопасности — в случае указания имени профиля прикладное решение начинает работать с учетом ограничений, которые накладывает указанный профиль безопасности;

- Профиль безопасности безопасного режима — то же, что и профиль безопасности, но ограничения будут накладываться на фрагменты прикладного решения, работающие в безопасном режиме.

Изменив необходимые параметры нажимаем «Применить » для сохранения изменений или «ОК » для сохранения и закрытия окна свойств информационной базы.

4. Добавление существующей информационной базы в список информационных базы окна запуска «1С:Предприятие»

Ну и наконец, нам осталось только добавить созданную с помощью оснастки «Администрирование серверов 1С Предприятия » информационную базу в список информационных баз окна запуска «1С:Предприятие». Для чего в данном окне нажимаем «Добавить… » и в запустившемся мастере добавления информационной базы/группы выбираем соответствующий пункт и нажимаем «Далее ».

Вводим имя информационной базы, как она будет отображаться в списке, тип расположения информационной базы выбираем «На сервере 1С:Предприятия » и снова жмем «Далее ».

Вводим адрес кластера серверов «1С:Предприятия» и имя информационной базы, как оно задано в данном кластере. Нажимаем «Далее ».

Ну и наконец задаем параметры запуска информационной базы и нажимаем «Готово » для завершения работы мастера.

Наша база появилась в списке информационных баз. Надо понимать, что это пустая (чистая) база данных, и далее следует загрузить в нее данные из шаблона, или из файла предварительно выгруженных данных.

Помогла ли Вам данная статья?

Базы данных (в т.ч. система MySQL) представляет собой сущность для хранения информации в виде таблиц. Дабы чужие БД не были доступны абсолютному каждому пользователю на сервере, существует система пользователей для этих баз данных. Сам доступ к какой-либо БД может быть назначен администратором (либо уполномоченным пользователем) другому пользователю, причем он может быть полным или в некоторой степени ограниченным. Более конкретно эта степень доступа выражается в привилегиях («правах» или «разрешениях»).

Права для пользователей MySQL

Существует некоторое количество привилегий в системе БД MySQL которые указаны ниже с описанием. Последние привилегии являются привилегиями администраторского уровня, что явно указано лишь для справки. Полная информация о правах/ привилегиях доступна в документации разработчика MySQL :

CREATE - позволяет создавать новые базы данных и таблицы

DROP - позволяет удалять базы данных или таблицы

INSERT - позволяет добавлять строки к таблице.

UPDATE - позволяет изменять содержание строк таблиц. Не путать с ALTER, которая позволяет изменять саму структуру таблиц (количество строк/столбцов, типы столбцов).

DELETE - противоположна INSERT - позволяет удалять строки из таблицы.

ALTER - позволяет изменять структуру таблиц. Требует CREATE и INSERT привилегии.

GRANT OPTION - позволяет назначить конкретные права определенному пользователю (также и отобрать). Возможно дать/отобрать только те права, которыми назначающий сам располагает.

LOCK TABLES - блокирует таблицу на время искусственного внесения в нее изменений (администрирование), чтобы данные внутри нее не могли измениться своим естественным путем (во время рабочего процесса).

REFERENCES - позволяет создавать связь между таблицами по внешнему ключу.

EVENT - дает право на создание/изменение/удаление заданий для планировщика

TRIGGER - позволяет создавать/изменять/удалять триггеры (привязываемые к определенным таблицам), которые при выполнении операций DELETE, UPDATE или INSERT совершают дополнительные действия.

INDEX - привилегия даёт право добавлять/удалять индексы к (из) таблицам. Сами индексы назначаются вручную, и дают возможность сэкономить время на поиске строк.

CREATE TEMPORARY TABLES - позволяет создавать временные таблицы на время сессии.

CREATE VIEW - позволяет создать некоторое представление в виде таблицы, которая фактически не существует как единая и содержит лишь данные других таблиц. К примеру, в этом представлении можно собрать определенные сгруппированные данные из трёх таблиц (оператором SELECT) и по факту собранные данные будут лишь ссылаться на данные этих 3-х таблиц и также будут объединением, не нуждающимся в собственной таблице.

SHOW VIEW - позволяет проверить каким запросом (из каких данных состоит) создано определенное представление, заданное с помощью CREATE VIEW

CREATE ROUTINE - позволяет создать процедуру, которая является набором заготовленным набором SQL-команд.

ALTER ROUTINE - позволяет изменить процедуру, созданную посредством CREATE ROUTINE .

EXECUTE - позволяет вызывать готовые процедуры.

FILE - предоставляет доступ на чтение любого файла на сервере, к которому есть доступ у самой системы MySQL и доступ на создание файла в директориях, на которые у MySQL есть права записи.

CREATE TABLESPACE (admin) - позволяет создавать/изменять/удалять пространства таблиц. Само это пространство является логическим и не связано со структурой БД или схемой. Оно декларирует расположение объектов БД на физических носителях и используется для оптимизации системы БД.

CREATE USER (admin) - позволяет создавать/изменять/переименовывать/удалять пользователей баз данных.

PROCESS (admin) - разрешает доступ к информации о потоках (процессах) исполняющихся на сервере.

PROXY (admin) - позволяет войти пользователем под видом другого пользователя. Используется администратором для проверки/отладки прав доступа у необходимого пользователя.

RELOAD (admin) - разрешает использование оператора FLUSH, который чистит кеш MySQL

REPLICATION CLIENT (admin) - позволяет выполнять операции SHOW MASTER STATUS, SHOW SLAVE STATUS и SHOW BINARY LOG.

REPLICATION SLAVE (admin) - данная привилегия необходима пользователям ведомого сервера БД, чтобы этот сервер мог подключаться к ведущему серверу в роли ведомого. Без этой привилегии ведомые сервера не смогут запрашивать обновления баз данных и таблиц у ведущего сервера.

SHOW DATABASES (admin) - позволяет выполнять оператор SHOW DATABASES. Пользователи, не имеющие подобной привилегии, при выполнении данного оператора смогут лишь увидеть базы данных к которым у них есть какие-либо права.

SHUTDOWN (admin) - привилегия позволяет выполнить оператор SHUTDOWN, выключающий MySQL сервер.

SUPER (admin) - привилегия, дающая право на множество операций:

- позволяет завершить процессы, принадлежащие другим пользователям

- изменить глобальные системные переменные

- включать/отключать логирование

- производить обновления даже при установленных правах на чтение для системных переменных

- запускать/останавливать репликации на ведомых серверах

- и пр.

ALL (admin) - пользователю, получившему данную привилегию, автоматически назначаются все права в рамках уровня привилегий (возможных привилегий в принципе, согласно контексту выдачи привилегий). Не назначается только привилегия GRANT OPTION в данном случае.

Назначение прав для пользователей MySQL в панелях управления хостингом

- DirectAdmin

- cPanel

- ISPmanager

- Webuzo

DirectAdmin

На главной странице DirectAdmin из под уровня пользователя в меню Your Account переходим в раздел MySQL Management :

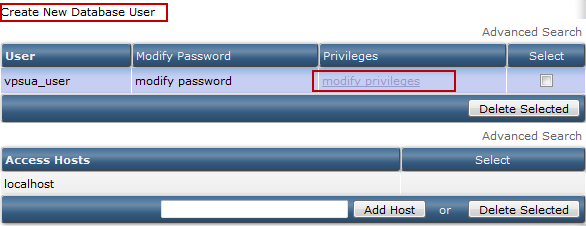

Тут мы можем как создать нового пользователя для данной базы путем перехода по Create New Database User , так и привязать к ней существующего,. Следует отметить, что нет специально отведенного интерфейса для управления пользователями. Он доступен только посредством перехода через какую-либо базу данных. Чтобы дать пользователю права - переходим по ссылке modify privileges :

На странице привилегий выбираем те привилегии, которые хотим выдать пользователю на конкретную базу данных и сохраняем. Строка состояния напомнит на что и кому выделяются права:

После этого произойдет переход на страницу подтверждения сохранения. Всё, права выданы.

cPanel

На главной странице cPanel нам необходимо найти раздел Базы данных в нем перейти по Базы данных MySQL :

Все манипуляции с базами данных MySQL, пользователями БД и их правами производятся именно в этом меню.

Если у нас нет ни базы, ни пользователя, то создаем их в соответствующих разделах страницы:

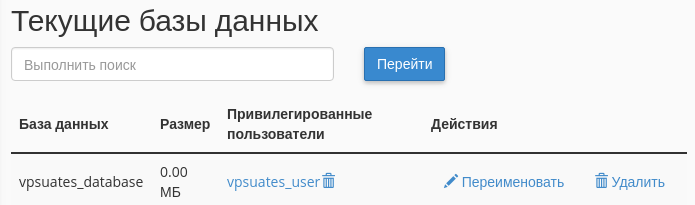

Раздел Текущие базы данных обновится:

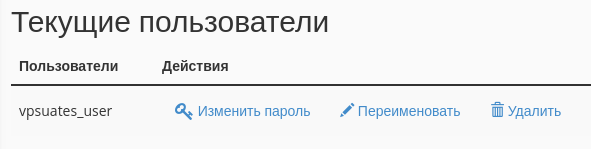

Создаем пользователя:

Раздел Текущие пользователи обновится:

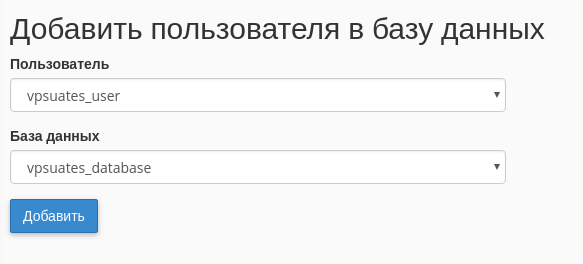

Для назначения прав определенному пользователю к определенной базе данных нам необходимо найти на странице раздел Добавить пользователя в базу данных и добавить необходимого пользователя к необходимой базе данных:

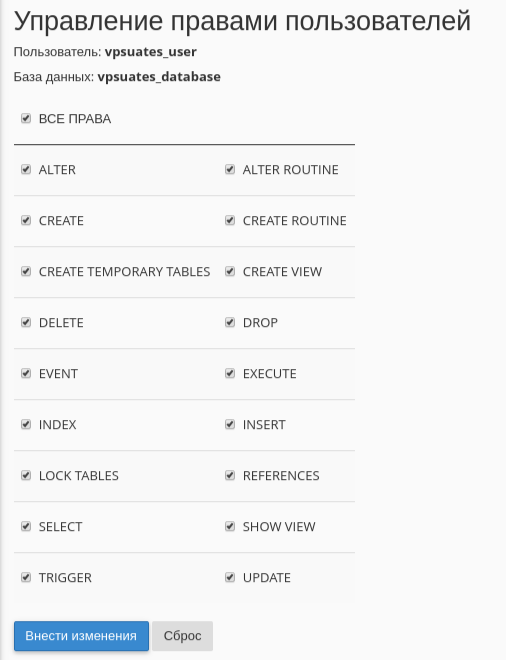

После добавления пользователя к базе данных откроется диалоговое окно для назначения привилегий:

Кнопка «Все права» эквивалентна привилегии ALL, описанной в начале руководства, и назначит все возможные права пользователю в контексте принадлежности пользователя определенной группе пользователей на уровне всего MySQL сервера.

После подтверждения внесенных изменений будет переадресация на страницу, подтверждающую что указанные права были выданы и на странице управления базами и пользователями MySQL повторно обновится раздел Текущие базы данных :

Готово. Пользователь назначен базе данных.

ISPmanager Lite 5

При входе в ISPmanager в роли какого-либо пользователя необходимо перейти в Инструменты -> Базы данных из левого меню.

Далее на открывшемся интерфейсе управления базами данных необходимо выбрать необходимую базу и перейти в меню Users для перехода к интерфейсу управления пользователями БД. Если же баз данных нет, то создать новую можно перейдя по кнопке Add .

Следует заметить, что при создании новой БД представится возможность сразу создать нового пользователя, который будет назначен к этой базе данных. Либо же можно будет выбрать существующего пользователя, который также будет автоматически назначен этой базе данных.

В интерфейсе управления базой данных нам представится список всех пользователей этой базы данных в текущем аккаунте ISPmanager. Для редактирования прав необходимо выделить конкретного пользователя, которому назначаем права, и перейти в меню Изменить

После этого мы увидим все права, которые можно назначить этому пользователю:

По-умолчанию при создании пользователя и БД назначаются все права. Изменяем те, которые нам необходимо и сохраняем результаты. После этого Вас вернет на страницу управления пользователями баз данных.

Webuzo

Webuzo состоит из 2-х панелей: администраторская и пользовательская. Переходим в пользовательскую панель и на главной странице выбираем Manage Databases

На открывшейся странице мы можем:

- увидеть список существующих баз данных [Database(s) ];

- создать новую базу данных [Create Database ];

- увидеть список существующих пользователей баз данных [Database User(s) ];

- создать пользователя баз данных и назначить его определенной базе данных [Add User To Database ]

Если целевой базы данных пока что не существует, то переходим в Create Database и создаем новую базу данных:

Если все же целевая база данных уже существует, то в управлении базами данных нам необходимо перейти в Add User To Database и создать нового пользователя БД или указать какого-либо существующего для его привязки к базе данных:

При добавлении пользователя к базе данных откроется новое окно с запросом назначения прав этому пользователю. Выбираем необходимые нам права и подтверждаем изменения кнопкой Submit Changes .

При успешном изменении прав в текущем окне появится надпись Database Privileges Updated . Задача выполнена.