Что означает понятие аутентификация. Ошибка аутентификации wifi android: что делать? Как это исправить

При подключении к WiFi сети возникает ошибка аутентификации – это весьма распространенная проблема. Именно поэтому так важно разобрать, почему она появляется и как ее устранить. Но прежде чем переходить к настройкам сети и устранению неполадок следует разобрать, что такое аутентификация. Это позволит понять, почему появляется данная ошибка и как быстро и надолго ее устранить.

Что такое аутентификация

Это система защиты беспроводных сетей, которая не позволяет посторонним подключаться к вашей группе. На сегодняшний день существует несколько типов аутентификации. Выбрать наиболее подходящий вариант можно в настройках роутера или точки доступа, которая используется для создания домашней сети. Как правило, в наше время используется тип шифрования (аутентификация) WPA-PSKWPA2-PSK2 mixed.

Это наиболее защищенный тип шифрования данных, который очень сложно взломать или обойти. При этом он также может разделяться на два типа. К примеру, в домашних условиях используется вариант с одной ключевой фразой для всех абонентов. Пользователь сам устанавливает ключ, который в дальнейшем требуется для подключения к сети.

Второй тип шифрования используется в организациях, которые требуют повышенного уровня защиты. В таком случае каждому доверенному абоненту присваивается уникальная парольная фраза. То есть вы сможете войти в группу только со своего компьютера и только после введения уникального ключа. В подавляющем большинстве случаев ошибка аутентификации при подключении к сети WiFi возникает именно в случае несоответствия типов шифрования и введенной парольной фразы.

Почему возникает ошибка аутентификации WiFi: Видео

Почему появляется ошибка проверки подлинности и как ее устранить

Как уже говорилось выше, если при подключении к WiFi сети система пишет «Ошибка аутентификации», то в первую очередь стоит проверить правильно написания ключевой фразы, а также включен ли Caps Lock. , то его можно проверить в настройках роутера. Но для этого вам придется подключиться к нему при помощи кабеля.

Рассмотрим, как узнать пароль на примере роутера D-LinkDir-615. После подключения к устройству откройте любимый браузер и в адресной строке пропишите IP маршрутизатора. Узнать его можно в инструкции или на корпусе самого устройства (внимательно осмотрите его со всех сторон).

Как легко узнать IP адрес WiFi роутера: Видео

Также узнать IP роутера можно при помощи командной строки. Нажмите комбинацию клавиш Windows+R, пропишите CMD и нажмите «Enter». В появившемся окне напишите команду ipconfig. Найдите строку «Основной шлюз» – это и есть нужный нам адрес.

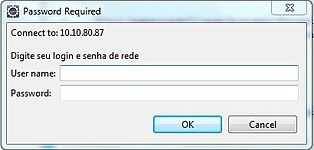

Пропишите его в адресной строке браузера и нажмите «Enter». Дальше система попросит ввести логин и пароль. Пишем admin, admin соответственно.

Теперь внизу экрана найдите и нажмите кнопку «Расширенные настройки». Появится несколько дополнительных окон. Нас интересует раздел под названием «WiFi». В нем нужно найти настройки безопасности. Именно здесь вы можете выбрать тип аутентификации (шифрования) и изменить пароль.

Подключение к WiFi роутеру в Windows 8: Видео

Иногда проблема аутентификации при подключении компьютера к WiFi появляется даже при правильно введенном ключе. Это может означать, что в роутере произошел сбой или он просто подвис. Устраняется это простой перезагрузкой устройства. Это можно сделать в настройках или простым отключением питания на 7-10 минут.

Также следует проверить канал, на котором работает роутер. Для этого возвращаемся в начальное меню. В разделе WiFi нажимаем «Основные настройки» и находим строку «Канал». Рекомендуется устанавливать значение «Автоматически».

Встречаются и случаи, когда подобная ошибка появляется не из-за неполадок в роутере и не из-за неправильно введенного ключа. В таком случае следует проверить настройки в операционной системе.

Проверка ОС при ошибке аутентификации

Для подключения к беспроводной сети компьютер использует вай-фай адаптер. Именно из-за его неправильной работы могут появляться проблемы аутентификации сети WiFi. В первую очередь следует проверить наличие и правильность работы драйверов. Делается это в диспетчере устройств, который можно запустить следующим образом. Находите ярлык «Мой компьютер» и нажимаете на него правой кнопкой мышки.

Выбираете «Свойства» и открываете «Диспетчер устройств». Также можно одновременно нажать две клавиши – Windows+R, в появившемся окне написать mmc devmgmt.msc и нажать «Enter». В появившемся окне нас интересует «Сетевые адаптеры». Открываем ветку и смотрим, есть ли в списке ваш WiFi модуль. Как правило, в названии имеет Wireless Network Adapter. Если устройство помечено восклицательным знаком, то драйвера работают неправильно.

Что такое аутентификация wifi на телефоне или планшете большинство пользователей мобильных устройств знают «не понаслышке» - ведь с подключением к беспроводной сети «юзеры» сталкиваются практически ежедневно. Однако для чего проходить данную «процедуру», и по каким причинам возникает проблема аутентификации вай фай, понимают далеко не все владельцы современных планшетных компьютеров.

Итак, аутентификация wifi: что это?

Аутентификация - это проверка безопасности при подключении устройства к Wi-Fi по защищённому соединению. В процессе аутентификации устройство сообщает Wi-Fi оборудованию секретный код, введённый пользователем.

При правильно указанном пароле, Wi-Fi роутер осуществляет подключение устройства к сети, в противном случае - соединение сбрасывается. Таким образом, использовать ресурсы Wi-Fi могут лишь пользователи, входящие в круг «доверенных лиц», знающие .

Иными словами, аутентификация вай фай на адроид-устройстве - это сообщение маршрутизатору шифра для входа в сеть и его последующая проверка на совпадение с указанным в настройках роутера паролем.

Ошибка аутентификации wifi android: что делать?

Обычно процесс аутентификации продолжается несколько секунд. Но иногда при подключении к WiFi (после ввода пароля) устройство показывает статус «аутентификация» гораздо дольше - возникает ошибка аутентификации вай фай на телефоне, или бесконечная авторизация устройства в сети.

Как правило, такая проблема возникает по одной из следующих причин:

1. Неправильно введён секретный код для подключения к WiFI

Если вы ввели неверный секретный код (совершили опечатку, ввели его в неправильной раскладке или просто кто-то поменял код без вашего ведома), то вы не сможете выполнить подключение, а статус «аутентификация» будет длиться дольше обычного, и закончится сообщением об ошибке.

Решение: проверьте правильность ввода пароля. Если вы подключаетесь к беспроводной сети вне дома (например, на рабочем месте), то узнайте у системного администратора или коллег новый пароль.

Если же вы устанавливаете соединение с , и уверены в том, что код ввели верно, то советуем : возможно, они были изменены без вашего ведома.

2. Несоответствие типа подключения в настройках планшета и у Wi-Fi оборудования

Стандарты безопасности постоянно улучшаются и изменяются, благодаря чему современное Wi-Fi оборудование может работать в различных режимах, несовместимых между собой. И зачастую ошибка аутентификации вай фай на планшете возникает по причине несоответствия настроек андроид-устройства и сетевого оборудования.

Процесс регистрации пользователя в системе состоит из трех взаимосвязанных, выполняемых последовательно процедур: идентификации, аутентификации и авторизации. Идентификация - это процедура распознавания субъекта по его идентификатору. В процессе регистрации субъект предъявляет системе свой идентификатор и она проверяет его наличие в своей базе данных. Субъекты с известными системе идентификаторами считаются легальными (законными), ос- тальные субъекты относятся к нелегальным. Аутентификация - процедура проверки подлинности субъекта, позволяющая достоверно убедиться в том, что субъект, предъявивший свой идентификатор, на самом деле является именно тем субъектом, идентификатор которого он использует. Для этого он должен подтвердить факт обладания некоторой информацией, которая может быть доступна только ему одному (пароль, ключ и т.п.). Авторизация - процедура предоставления субъекту опре- деленных прав доступа к ресурсам системы после прохождения им процедуры аутентификации. Для каждого субъекта в системе определяется набор прав, которые он может использовать при обращении к ее ресурсам.

Парольная аутентификация

В настоящее время парольная аутентификация является наиболее распространенной, прежде всего, благодаря своему единственному достоинству – простоте использования. Однако, парольная аутентификация имеет множество недостатков:

В отличие от случайно формируемых криптографических ключей (которые, например, может содержать уникальный предмет, используемый для аутентификации), пароли пользователя бывает возможно подобрать из-за достаточно небрежного отношения большинства пользователей к формированию пароля. Часто встречаются случаи выбора пользователями легко предугадываемых паролей.

Существуют и свободно доступны различные утилиты подбора паролей, в том числе, специализированные для конкретных широко распространенных программных средств. Например, на сайте www.lostpassword.com описана утилита подбора пароля для документа Microsoft Word 2000 (Word Password Recovery Key), предназначенная для восстановления доступа к документу, если его владелец забыл пароль. Несмотря на данное полезное назначение, ничто не мешает использовать эту и подобные ей утилиты для взлома чужих паролей

Пароль может быть получен путем применения насилия к его владельцу.

Пароль может быть подсмотрен или перехвачен при вводе.

Биометрическая аутентификация

Биометрическая аутентификация основана на уникальности ряда характеристик человека. Наиболее часто для аутентификации используются следующие характеристики:

Отпечатки пальцев.

Узор радужной оболочки глаза и структура сетчатки глаза.

Черты лица.

Схема кровеносных сосудов лица.

Форма и способ подписи.

В процессе биометрической аутентификации эталонный и предъявленный пользователем образцы сравнивают с некоторой погрешностью, которая определяется и устанавливается заранее. Погрешность подбирается для установления оптимального соотношения двух основных характеристик используемого средства биометрической аутентификации:

FAR (False Accept Rate) – коэффициент ложного принятия (т.е. некто успешно прошел аутентификацию под именем легального пользователя).

FRR (False Reject Rate) – коэффициент ложного отказа (т.е. легальный пользователь системы не прошел аутентификацию).

Обе величины измеряются в процентах и должны быть минимальны. Следует отметить, что величины являются обратнозависимыми, поэтому аутентифицирующий модуль при использовании биометрической аутентификации настраивается индивидуально – в зависимости от используемой биометрической характеристики и требований к качеству защиты ищется некая «золотая середина» между данными коэффициентами. В зависимости от используемой биометрической характеристики, средства биометрической аутентификации имеют различные достоинства и недостатки. Например, использование отпечатков пальцев наиболее привычно и удобно для пользователей, но, теоретически, возможно создание «искусственного пальца», успешно проходящего аутентификацию. Общий же недостаток биометрической аутентификации – необходимость в оборудовании для считывания биометрических характеристик, которое может быть достаточно дорогостоящим.

Многофакторной аутентификацией называют аутентификацию, при которой используются аутентификационные признаки разных типов.

Типы аутентифицирующих признаков и называются аутентификационными факторами.

Принято выделять следующие "факторы": "нечто, нам известное" (пароль), "нечто, нам присущее" (биометрика) и "нечто, у нас имеющееся" (документ или предмет, характеризующийся какой-то уникальной информацией. Обычно этот фактор сводится к формулировке "устройство", хотя такое сужение не всегда оправдано).

Двухфакторная аутентификация, согласно такой системе понятий, это аутентификация, при которой используется одновременно: пароль + устройство, пароль + биометрические данные или биометрические данные + устройство.

Какие доводы обычно приводятся в пользу такой аутентификации, в отличие от одно-факторной?

Стандартный ход заключается в том, что ввод пароля с клавиатуры как метод аутентификации имеет целый ряд очевидных недостатков и не может гарантировать надежной аутентификации.

Это, безусловно, так, но стоит ли из этого делать вывод о ненадежности "однофакторной" аутентификации вообще?

Существуют другие методы, например, электронная цифровая подпись (ЭЦП).

Подписывать ею документ может человек (автор, отправитель, архивариус) с использованием технических средств, а может какой-то процесс (например, при взаимной аутентификации технических средств путем обмена подписанными пакетами). Соответственно, ЭЦП, являясь реквизитом документа, позволяет аутентифицировать автора документа (отправителя пакета) или сам документ.

Вне зависимости от того, каким устройством сформирована и каким устройством проверяется ЭЦП, она представляет собой только один признак. Значит ли это, что метод ненадежен?

Другой, менее уязвимый довод в пользу двухфакторной (многофакторной) аутентификации сводится к тому, что чем больше факторов, тем меньше вероятность ошибок. Причем ошибок обоих типов - как "совпадения" и подтверждения статуса, которым пользователь в действительности не обладает (случайно или злонамеренно, например, путем перебора идентификаторов), так и ошибочного неподтверждения легального статуса из-за какого-либо сбоя.

Технические средства аутентификации

Смарт-карты - пластиковые карты стандартного размера банковской карты (стандарт ISO 7816-1), имеющие встроенную микросхему.

Смарт-карта более безопасное хранилище закрытого ключа. Для доступа к защищенной информации, хранящейся в памяти смарт-карты, требуется пароль, называемый PIN-кодом.

USB-ключ - аппаратное устройство, представляющее собой комбинацию смарт-карты и устройства чтения смарт-карт.

ОТР-токен - мобильное персональное устройство, принадлежащее определенному пользователю, генерирующее одноразовые пароли, используемые для аутентификации данного пользователя.

Аутентификация с одноразовым паролем обладает устойчивостью к атаке анализа сетевых пакетов, что дает ей значительное преимущество перед запоминаемыми паролями.

Несмотря на то, что многие не знают, что такое аутентификация, каждый пользователь глобальной сети ежедневно встречается с процедурой её прохождения. Одни начинают свой рабочий день с этой операции, другие – включая компьютер, третьи – проверяя почту и посещая страницы интернет, четвертые – в процессе подключения сети.

Что это такое

Аутентификация – основа безопасности любой системы на программном уровне. Доступ к информации защищается идентификатором и паролем. В роли первого может выступать логин, имя пользователя, электронный ящик или сгенерированный код.

Таким образом, пользователь, который проходит регистрацию на сервере или в любой другой системе, получает уникальный id. Он есть только у него (это цифровое значение, которое может быть обычным порядковым номером). Идентификация – это представление пользователем данных, а аутентификация – принятие этой информации сервером. Эти две процедуры и условия их выполнения связаны друг с другом.

Вместо термина аутентификация часто используют более простые выражения, которые можно назвать синонимами:

- проверка подлинности;

- авторизация.

Видео: Биометрическая аутентификация

Виды

Как правило, методы проверки подлинности разделяют по используемым во время процесса средствам и их количеству.

Виды аутентификации по таким признакам делят на несколько групп:

- информационная составляющая (когда вы знаете то, что никому другому неизвестно, например, пароль);

- предмет или средство (в случае использования карточки, ключа-марки, жетона, специальной USB-флешки);

- биометрика (доступ по сетчатке глаза, отпечатку пальца, группе крови);

- пользовательская информация (доступ к определенной информации в зависимости от места нахождения, языка, информации из кэша браузера).

Парольная защита

Самый известный и распространенный способ – это парольная защита. При прохождении процесса авторизации и вводе пароля система производит его сравнение с определенным идентификатором, который хранится в базе данных.

Существует два вида паролей:

- постоянные;

- динамические.

Постоянный пароль выдается сервером при регистрации (в случае подключения для доступа к общей информации) или задается самим пользователем (в случае хранения личной информации).

Динамический пароль выдается сервером. И в зависимости от настроек прекращает свое существование, спустя некоторое время или сразу после выхода из системы.

Защита динамическим паролем более безопасная. Но взломщики умудряются обходить и её, используя основную уязвимость – человеческий фактор, потому как для авторизации пользователя существует необходимость передачи ему нового пароля.

Уникальные предметы

Наиболее широко используемый способ защиты банковских систем и помещений ограниченного доступа осуществляется при помощи пластиковых карт с электронным чипом, содержащим уникальную информацию.

Также этот вариант нередко используется для контролируемого физического доступа к отдельным серверным машинам или важным клиентским персональным компьютерам (usb флешка с программой-ключом и уникальным идентификатором пользователя).

Этот метод безопасности идеален для защиты от удаленного взлома . Но у него есть свои недостатки. Ведь каждый предмет может быть утерян или украден злоумышленниками.

Биометрика

Самый дорогой, но самый надежный способ аутентификации – это биометрика. Для авторизации в системе используется метод сканирования, где полученное изображение сравнивается с сохраненной копией в базе данных.

Современные методы позволяют каждый раз сравнивать разные участки или точки, а также определять пользователя по чертам лица и мимике.

Данная система самая надежная в смысле безопасности. Однако в ней имеются и недостатки. Чтобы она функционировала нормально, должны быть либо резервные коды «супервизора», либо назначено ответственное за защиту лицо. Это делается на тот случай, если с пользователем что-либо случится, но этот факт сильно нарушает идеальность системы.

Пользовательские данные

Пользовательские данные могут быть абсолютно разные и уникальные, например:

- год рождения;

- девичья фамилия матери;

- кличка любимого животного;

- мобильный номер;

- место жительства.

Данная информация может использоваться в нескольких случаях и разных целях:

- для сортировки информации, которая отображается пользователю (например, реклама предприятий в Москве не будет отображаться для жителей Киргизстана);

- для прохождения усиленного вида защиты, который называется двухсторонняя аутентификация. Такой вид используется в крайне защищенных системах и выглядит как диалог пользователя с сервером. После того как вы прошли предварительный уровень и ввели правильный пароль, вам могут предложить выбрать одну из дат рождения.

Технология и алгоритм аутентификации

Разобрав виды аутентификации, можно понять, что ни одна из них не идеальная, и в каждой существуют свои погрешности. Поэтому чаще всего используется двухуровневая проверка подлинности.

Это означает, что для того, чтобы получить полный доступ к информации, вам необходимо сначала пройти базовую проверку: к примеру, ввести логин и пароль в системе. Вслед за этим нужно подтвердить личность более строгой идентификацией (предметом, вопросами, биометрикой, подписью).

Технология проверки подлинности почтовым сервером

Самый простой способ рассмотреть работу пошагово и понять, что такое двухфакторная аутентификация – разобрать процесс получения почты:

- вторым фактором является ip адрес. В случае если вы впервые заходите с нового ip, вас могут попросить подтвердить личность при помощи номера мобильного телефона (sms сообщением) – это второй уровень защиты;

- на почтовых серверах также существует сквозная проверка подлинности. В этом случае вам не нужно вводить пароль каждый раз, пока вы пользуетесь одним и тем же компьютером и IP адресом. Данные авторизации не просто сохраняются в браузере, они подгружаются в файлы cookie, и при каждом обращении к серверу он пропускает вас «на лету».

Алгоритм аутентификации на примере авторизации в локальной сети

Для идентификации компьютеров в рабочей локальной сети и разграничения доступа к ресурсам существуют доменные сети. Процесс авторизации может осуществляться одновременно на нескольких уровнях и с использованием разных факторов. В одной локальной сети можно увидеть практически все типы аутентификации.

Для выхода в сеть может использоваться имя компьютера или ip адрес, привязанный к домену. В то же время нужно ввести имя пользователя и пароль (это уже два фактора идентификации).

Следующим типом аутентификации тут является отношение пользователя, диапазона адресов или конкретно компьютера к группе с разграничением прав доступа.

Чем интересно использование доменной сети, это возможностью администрировать и разграничивать доступ абсолютно к любой информации, как в локальной, так и глобальной сети за счет многофакторной проверки подлинности.

Если возникли ошибки, что делать?

Больше всего ошибок возникает из-за неправильно введенных данных: логина, пароля, имени сервера или ip-адреса.

При использовании того или иного ресурса можно увидеть сообщение о том, что авторизация или аутентификация на сервере временно недоступна. Если это один из сервисов в интернете, то следует просто подождать или попробовать обратиться в службу технической поддержки.

Если же возник сбой одного из серверов или сетевых аппаратов (маршрутизаторов), находящихся у вас дома, на работе или в одной локальной сети, можно в зависимости от ситуации:

- проверить устройство самостоятельно;

- обратиться к провайдеру;

- позвонить системному администратору.

Каждый пользуется проверкой подлинности незаметно для себя множество раз в день, авторизируясь в операционной системе, на сервере, в социальной сети или получая почту.

Аутентификация пользователя в системе – задача несложная и повседневная. Немного разобравшись в процессе и алгоритме действия самостоятельно, можно более точно указать на проблему при обращении в службу поддержки или к администратору сети, указав, на каком уровне возникает ошибка.

В обычной жизни мы узнаем друг друга в лицо. Если знакомы. Если не знакомы - по паспорту или аналогичному документу с фотографией. «Опознать» же человека, сидящего за компьютером по ту сторону Сети, несколько сложнее - это требует достаточно специфичных методов.

Идентификация и аутентификация

Прежде чем проверять истинность пользователя, его нужно идентифицировать (выяснить, «кто есть ху» ), т.е. из многих пользователей, зарегистрированных в системе, выбрать по некоему уникальному идентификатору одного. Его-то система и будет проверять. Идентификатор - это имя, под которым зарегистрирован пользователь в проверяющей его компьютерной системе. Например, в окне «Ввод сетевого пароля», которое знакомо, несомненно, всем читателям журнала «Мир ПК» (рис. 1), идентификатором пользователя является содержимое поля «Имя».

Другими словами, идентификация пользователя - это получение от него ответа на вопрос: «Кто ты?» Скажем, Вася. А аутентификация - это требование: «А теперь докажи, что ты именно Вася» и последующая проверка доказательств. То есть проверка, действительно ли пользователь является тем, за кого он себя выдает.

Аутентификация пользователей обычно выполняется неким программным модулем, находящимся непосредственно на компьютере, на который пользователь пытается получить прямой или удаленный доступ. Всю работу данного модуля можно условно разделить на два этапа.

Предварительный, на котором модуль формирует «эталонный образец», например, запрашивает пароль пользователя (это именно тогда пароль запрашивается дважды, чтобы исключить ошибку его ввода) - по нему пользователь будет опознаваться впоследствии. Пароль (или другой эталон - см. ниже) может и назначаться пользователю - так бывает, например, в различных системах доступа в Интернет. Обычно модуль аутентификации хранит эталонные образцы в таблице соответствий «пользователь - эталон».

И завершающий этап, когда пользователь проходит аутентификацию и у него запрашивается аутентификационная информация, которая сравнивается с эталоном. На основании этого сравнения он считается опознанным или нет.

На самом деле в реальных системах эталонный пароль может храниться в таблице в зашифрованном виде (например, в файле /etc/passwd или /etc/shadow в Linux-системах) или вместо пароля сохраняется его хэш (о хэшировании см. статью «Электронная цифровая подпись», «Мир ПК», ). Это не позволит злоумышленнику, получившему доступ к хранилищу эталонов, ознакомиться с паролями всех пользователей системы.

В более сложных случаях (прежде всего при удаленной аутентификации) предъявляемая пользователем аутентификационная информация и ее эталонный образец могут дополнять друг друга, участвуя в каких-либо криптографических преобразованиях. Для этого используются различные протоколы сетевой аутентификации. Пример ее приведен в статье , «Мир ПК», № 12/04.)

Информация, по которой опознается пользователь, бывает трех видов:

- Пользователь знает нечто уникальное и демонстрирует компьютеру это знание. Такой информацией может быть, например, пароль.

- Пользователь имеет предмет с уникальным содержимым или с уникальными характеристиками.

- Аутентификационная информация является неотъемлемой частью пользователя. По этому принципу строятся системы биометрической аутентификации, использующие в качестве информации, например, отпечаток пальца.

Как видно, такие методы пришли из реальной жизни: паролями люди пользовались с незапамятных времен, да и сейчас они встречаются в различных областях, в том числе не связанных с компьютерной техникой, - скажем, разные номерные комбинации кодовых замков, запирающих хоть двери в помещениях, хоть крышки чемоданов. Еще чаще применяются уникальные предметы: это ключи от любых замков, электронные таблетки для быстрого открытия домофонов, проездные билеты в виде карточек с магнитной полосой. Распространены в повседневной жизни и методы биометрической аутентификации: паспорт и водительские права с эталонной фотографией, отпечатки пальцев, используемые в криминалистике, идентификация по фрагментам генетического кода и т.д.

Каждый из перечисленных выше методов имеет свои достоинства и недостатки. Для устранения последних в компьютерных системах часто используют комбинацию различных методов аутентификации, например смарт-карту в виде предмета с уникальным содержимым (скажем, криптографическим ключом), для доступа к которому необходимо ввести PIN-код. То есть пользователь для входа в систему не только должен иметь при себе смарт-карту, но и знать уникальную последовательность - PIN-код. Такая аутентификация называется двухфакторной - по числу проверяемых параметров.

Пример двухфакторной аутентификации в жизни найти сложнее, навскидку вспоминается только тот же паспорт, который представляет собой предмет с уникальным содержимым, среди которого есть фотография лица его владельца - биометрической характеристики, являющейся неотъемлемой его частью. Зато легко вспомнить примеры двухфакторной аутентификации из известных сказок. Например, Золушку принц находит по размеру ноги и уникальному предмету в виде второй туфельки и только после этого узнает в лицо. Или для доступа в домик к семерым козлятам необходимо обладать козьим голоском и произносить пароль «Козлятушки, ребятушки...», а еще в каком-то из вариантов сказки козлятушки заглядывали под дверь с целью увидеть там белые ножки козы - это уже третий фактор.

Поговорим о достоинствах и недостатках упомянутых выше методов.

Пароль

По парольному принципу строятся простейшие системы аутентификации, в которых пользователю достаточно ввести правильный пароль для получения доступа к нужному ему ресурсу. Парольная аутентификация является наиболее распространенной: во-первых, это самый простой из рассматриваемых нами методов аутентификации (что является единственным его достоинством), во-вторых, он появился намного раньше остальных, поэтому к настоящему времени реализован в огромном количестве различных компьютерных программ.

Недостатков же у парольной аутентификации не счесть.

Во-первых, очень часто неискушенные пользователи выбирают простые или легко угадываемые пароли:

Во-вторых, пароль могут подсмотреть или перехватить при вводе.

В-третьих, пароль может быть получен путем применения насилия к его владельцу.

Наконец, существуют и применяются злоумышленниками действенные методы социальной инженерии , с помощью которых можно получить пароль пользователя обманным путем - неопытный пользователь сам назовет его лиходею, если тот сможет ловко притвориться администратором системы. Последним достижением злоумышленников на данном поприще является фишинг : пользователь завлекается на фальшивую веб-страницу, имитирующую, скажем, нужную страницу сайта его банка, - там он вводит параметры своей кредитной карты, с которой потом снимают деньги преступники. Кстати, в таких случаях помогают методы взаимной аутентификации , когда не только сервер проверяет пользователя, но и пользователь убеждается, что это именно сервер его банка.

Нельзя сказать, что технический прогресс в отношении парольной аутентификации стоит на месте. Не прекращаются попытки построить сильную аутентификацию в сочетании с удобством и простотой применения паролей.

Разработано множество программных и аппаратных генераторов паролей , которые вырабатывают длинные и сильные случайные пароли, неуязвимые для словарных атак и других вариантов подбора. Обратная сторона медали: пользователи вынуждены запоминать длинные и сложные пароли, результат - искушение записать пароль на бумажку и повесить ее на монитор.

Существуют системы, включающие пароль под принуждением : пользователь применяет один пароль для нормального входа в систему, а другой, также предопределенный пароль, сигнализирует модулю аутентификации о том, что пользователя принуждают к входу в систему. Программы прозрачного шифрования, например, предоставляют при вводе пароля под принуждением дезинформацию, предварительно подобранную принуждаемым пользователем (о прозрачном шифровании см. статью , «Мир ПК», № 4/02).

Однако видно, что подобные усовершенствования усложняют парольную аутентификацию, основное достоинство которой - простота.

Уникальный предмет

|

| Рис. 2. Пример USB-токена: ruToken |

Для аутентификации пользователей наиболее часто применяются следующие предметы: смарт-карты, карты с магнитной полосой, электронные таблетки iButton, USB-токены (рис. 2).

Уникальность каждого из перечисленных предметов определяется информацией, которую он содержит. В простейшем случае эта информация представляет собой идентификатор и пароль пользователя, которые просто считываются с носителя и передаются модулю аутентификации. Более сложный случай - носитель содержит криптографический ключ, который используется в каком-либо из протоколов удаленной аутентификации. Кстати говоря, микропроцессорные смарт-карты и USB-токены могут сами выполнять криптографические преобразования и играть активную роль в аутентификации.

Уникальный предмет используется сам по себе довольно редко: чаще всего это один из элементов двухфакторной аутентификации, пример которой был приведен выше.

Недостатков у «предметной» аутентификации несколько меньше, чем у парольной, а именно следующие:

- предмет может быть похищен или отнят у его владельца;

- в большинстве случаев требуется специальное оборудование для работы с предметами;

- иногда возможно изготовление копии или эмулятора предмета.

Несмотря на эти недостатки, носители аутентификационной информации сейчас весьма популярны. Особенно это касается USB-токенов, для использования которых не нужно никакого оборудования - достаточно не очень древнего компьютера. Кроме того, для аутентификации с помощью USB-токенов в операционных системах Windows 2000 и выше из программного обеспечения необходим только драйвер специального формата для используемого USB-токена - здесь уже включена поддержка такой аутентификации.

Биометрическая аутентификация

Еще десяток лет назад биометрическая аутентификация встречалась в основном в фантастических произведениях. Сейчас биометрические технологии переживают период бурного роста, резко усилившегося после событий 11 сентября 2001 г. Тогда эксперты посчитали, что биометрические технологии, особенно распознавание людей по чертам лица, помогут в поиске террористов и других злоумышленников. К сожалению, нельзя сказать, что ожидания экспертов полностью оправдались, однако биометрические технологии прочно заняли свое место на рынке средств идентификации и аутентификации пользователей.

В качестве аутентификационной информации в данном случае берутся во внимание оригинальные и неотъемлемые характеристики человека. Наиболее часто используются следующие из них:

- Отпечатки пальцев. Известно, что они уникальны для каждого человека, причем не меняются на протяжении жизни. Для сканирования отпечатков пальцев применяется самое дешевое оборудование (по сравнению с другими методами биометрической аутентификации), кроме того, данный метод привычен для пользователей и не вызывает каких-либо опасений. Однако считается, что недорогие сканеры отпечатков пальцев можно обмануть специально изготовленным искусственным пальцем.

- Рисунок радужной оболочки глаза. Это на сегодня наиболее точный метод биометрической аутентификации. Но многие пользователи боятся процесса сканирования радужной оболочки, да и оборудование для сканирования является дорогостоящим. К тому же данный способ вызывает нарекания со стороны правозащитников. Они говорят, что глаз человека несет много информации о состоянии его здоровья, о злоупотреблении спиртными напитками, наркотиками и т.д. Есть опасения, что эту информацию о пользователях (побочную для процесса аутентификации) настроенная соответствующим образом система может сохранять, после чего возможно ее использование им во вред.

- Черты лица. Данная технология распознавания считается очень перспективной, поскольку именно по чертам лица узнают друг друга люди. К сожалению, системы, реализующие данный метод, пока не блещут точностью.

В качестве уникальных признаков человека используются также характеристики его голоса, образец рукописной подписи, «клавиатурный почерк» (интервалы времени между нажатиями клавиш, составляющих кодовое слово, и интенсивность нажатий), геометрия руки и др. Однако эти технологии значительно меньше распространены, чем описанные выше.

* * *

С детства каждому из нас известно, что «все работы хороши - выбирай на вкус» (В. В. Маяковский. «Кем быть?»). Аналогичным образом можно охарактеризовать и методы аутентификации - применение найдется для любого из них. Все зависит от степени важности информации, к которой получает доступ аутентифицируемый пользователь. Например, уже есть системы с двухфакторной аутентификацией, когда одним из факторов является рисунок радужной оболочки глаза - метод, относящийся к числу наиболее сильных, но и дорогостоящих на сегодня. Но несравнимо чаще применяется парольная аутентификация, все недостатки которой перевешиваются простотой реализации и использования.

Судя по тем же фантастическим фильмам, в будущем паритет между различными методами аутентификации более-менее сохранится: вспомним феерический фильм недалекого прошлого «Пятый элемент» - в нем есть примеры почти всех мыслимых способов аутентификации.

Сергей Панасенко - начальник отдела разработки ПО фирмы «Анкад», канд. техн. наук. С ним можно связаться по е-mail: [email protected] .

- 1. Соколов А.В., Шаньгин В.Ф. Защита информации в распределенных корпоративных сетях и системах. М.: ДМК Пресс, 2002. Исключительно познавательная книга, охватывающая практически все темы защиты информации. Один из ее разделов посвящен теории идентификации и аутентификации пользователей, а также протоколам сетевой аутентификации.

- 2. Леонтьев Б. Хакинг без секретов. М.: Познавательная книга плюс, 2000. Содержит «список часто употребляемых паролей» и другую полезную информацию, касающуюся парольной аутентификации.

- 3. Медведовский И.Д., Семьянов П.В., Леонов Д.Г. Атака на Internet. М.: ДМК Пресс, 2000. Одна из глав этой книги целиком посвящена методам социальной инженерии.

- 4. Евангели А. PC Week/RE 2003, № 7, с. 24-25. Технологии биоидентификации и биометрический рынок. Статья, подробно описывающая методы биометрической аутентификации и существующие технические решения.

- 5. Матвеев И.А., Ганькин К.А. Распознавание человека по радужке // Системы безопасности, 2004, № 5, с. 72. Подробно описаны технические особенности аутентификации по рисунку радужной оболочки глаза.

1 М.С. Горбачев, 1991.